Play Ransomware: Nuevo actor con viejas prácticas

Suramérica se ha visto golpeado por un nuevo grupo de RaaS conocido como Play Ransomware (https://www.bleepingcomputer.com/news/security/argentinas-judiciary-of-c-rdoba-hit-by-play-ransomware-attack/).

Aunque no se ha publicado información respecto al vector inicial de intrusión, se han conocido algunos detalles del modo de despliegue y distribución de los responsables de esta familia de Malware.

Aunque la familia de malware no ha sido altamente documentada, las técnicas implementadas para la intrusión, reconocimiento interno, movimientos laterales y despliegue son concurrentes respecto a otros actores de Ransomware.

A continuación, compartimos alguno de los detalles que hemos identificado mediante análisis de sistemas comprometidos respecto Play Ransomware.

Acceso

No se ha publicado mucha información respecto a los incidentes presentados en LATAM, pero otros investigadores han confirmado la explotación de debilidades en plataformas de VPN en Fortinet para el acceso inicial (https://nologs-nobreach.com/2022/07/24/play-ransomware/)

Persistencia / Ejecución

Los actores detrás de Play, configuran tareas programadas para la ejecución del malware cada hora, desplegándolas posteriormente al compromiso de usuarios privilegiados en el dominio.

Las tareas son configuradas para invocar el payload del malware desde rutas locales en el sistema o remotas principalmente en recursos compartidos de la infraestructura:

<Actions Context=”Author”>

<Exec>

<Command>cmd.exe</Command>

<Arguments>\\<dominio>\sysvol\<recurso compartido>\<payload>.exe</Arguments>

</Exec>

</Actions>

Movimientos Laterales

Los atacantes hacen uso de usuarios privilegiados previamente comprometidos y servicios RDP para acceder remotamente a múltiples sistemas en la infraestructura.

Se identifica el uso de clientes RDP que registran en los sistemas accedidos, los nombres originales de las máquinas usadas por los atacantes.

Evasión de Defensa

Se ha identificado el uso de GMER (http://www.gmer.net/) una popular herramientas para detectar y desactivar rootkits pero empleada por los atacantes para desactivar servicios y aplicaciones protegidas en el sistema.

De igual forma se emplean tácticas para desactivar el Endpoint localmente en cada sistema, mediante el acceso con sesiones interactivas RDP, manipulando los componentes instalados y los parámetros de configuración.

Impacto

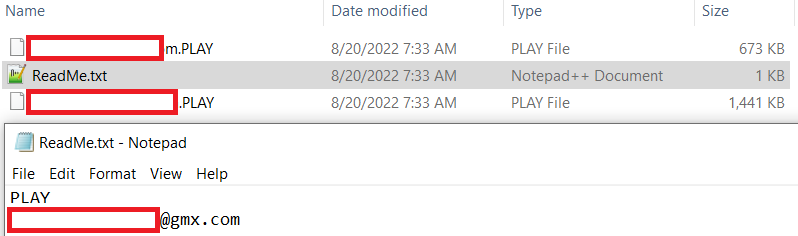

El malware encripta los archivos y los renombra agregando la estación “.PLAY”.

Además, crea notas de ransomware en formato txt con nombre “ReadMe.txt” las cuales incluyen solamente el texto PLAY y un correo electrónico de contacto:

PLAY

<contacto>@gmx.com

Desencripción

A la fecha, no se ha confirmado un procedimiento de ataque al algoritmo usado por los atacantes que permita descifrar los archivos sin contar con las llaves de los atacantes.

La mejor solución siempre estará en actividades proactivas y detectivas para enfrentar este tipo de amenazas.

Conclusiones

La mejor protección contra las amenazas recientes de Ransomware deben desligar exclusivamente la protección de Endpoint e integrar temas de monitoreo de actividad en sistemas y red, así como la actividad de usuarios.

El Backup siempre será una oportunidad, siempre que se maneje adecuadamente.

Los atacantes siempre buscarán oportunidades para afectar el backup junto con los sistemas, garantizando el pago de la extorsión.

Aunque se trata de una nueva familia de malware (o de RaaS), las técnicas implementadas se mantienen similares a las de otros actores; es importante dar la relevancia correspondiente a los temas de monitoreo y contar con estrategias de aislamiento y análisis de forma oportuna.

¿Te gustó este post? por favor déjanos tus comentarios! Sé un buen HackerPro y comparte con tu comunidad! Suscríbete a Behackerpr

Suscríbete hoy a nuestros Cursos Exploratorios

Otras Entradas

Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más

Pingback: ¿Qué es ESXiArgs y por qué ha sido relevante en la última semana? - BeHackerPro - Profesionales en Ciberseguridad