Recientemente recibí una muestra de malware enviada como un supuesto recibo de pago. El archivo tiene muchos componentes fácilmente identificables como maliciosos, pero los atacantes detrás de esta campaña se han tomado el trabajo para hacer que llegue a más personas, e incluyeron una técnica interesante para evitar que sea analizado por algunos motores antivirus.

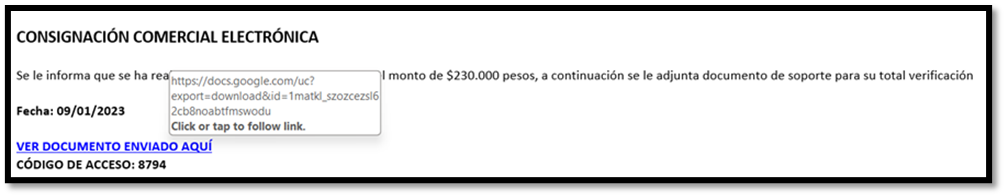

El ataque inicia con el envío de un mensaje indicando que ha recibido un soporte de pago, el mensaje esta vinculado a un archivo zip descargado desde un espacio en Google Cloud:

El archivo está comprimido con una contraseña informada en el mismo mensaje, esto como una primera táctica de evadir los controles de seguridad propios de Google y los controles locales de sus víctimas.

Al descargar el archivo, los siguientes Indicadores se obtienen del mismo:

Filename: OFICIO CONFIRMACIÓN ELECTRÓNICA DE CONSIGNACIÓN.tar

MD5: 9c578fa05c2dbf25416f2cde37c37d13

Size: 1380166 ~ 1.4 MB

Un archivo de aproximadamente 1.4 MB, pero al validar su contenido tiene varios elementos interesantes:

![]()

- Contiene un archivo ejecutable.

- Se encuentra encriptado (protegido por contraseña).

- El archivo contenido tiene un tamaño aproximado de 1.1 GB.

Surge entonces una duda:

¿Por qué incluir un archivo gigantesco como parte del ataque?

En diferentes incidentes hemos identificado técnicas similares usadas para ejecutar entornos virtualizados completos o instalar aplicaciones adicionales, pero en este caso la entropía del archivo es distinta, comprimir 1.1 GB de datos en 1.4 KB significa que hay algún contenido de “relleno” y que el objetivo es distinto.

Análisis de la muestra

Al descomprimir el archivo, efectivamente podemos confirmar que se trata de un archivo único con 1 GB de datos:

Filename: OFICIO CONFIRMACIÓN ELECTRÓNICA DE CONSIGNACIÓN.exe

MD5: 46a8c982d6caee5e02f3b4e348cf5117

Size: 1153433600 ~1.1 GB

Al validar el hash en plataformas públicas de inteligencia de amenazas no se identifican detalles y esto hace parte de una de las razones por las cuales los atacantes generan archivos de tal tamaño. Por ejemplo, plataformas como VirusTotal no permitirán subir un archivo superior 32 Mb para su análisis debido a las restricciones de la plataforma.

Por otro lado, algunos controles de seguridad están o son configurados para evitar el análisis de “archivos gigantes” (superiores a 100 MB), de esta forma, los atacantes pueden conseguir ejecutarlos en el sistema sin restricciones de seguridad.

Es momento entonces de verificar cuál es el objetivo de crear un archivo tan grande, validar si tiene elementos adicionales ocultos o cuál es su verdadera intención.

Al validar los metadatos de la muestra encontramos que ha sido compilada con datos de una supuesta aplicación de Samsung:

Compile Date: 2024-01-09 08:51:09

Version Info:

Comments: This installation was built with Inno Setup.

Company Name: Samsung Electronics

File Description: Samsung Magician

File Version: Samsung Magician ver

Legal Copyright: COPYRIGHT. 2023 SAMSUNG ELECTRONICS CO., LTD. ALL RIGHTS RESERVED ..

Product Name: Samsung Magician

Product Version: 8.0.1.1000

DotNet – Module name: gdroc.exe

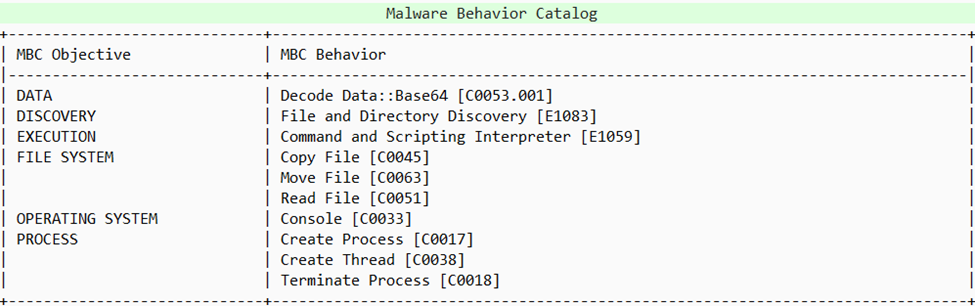

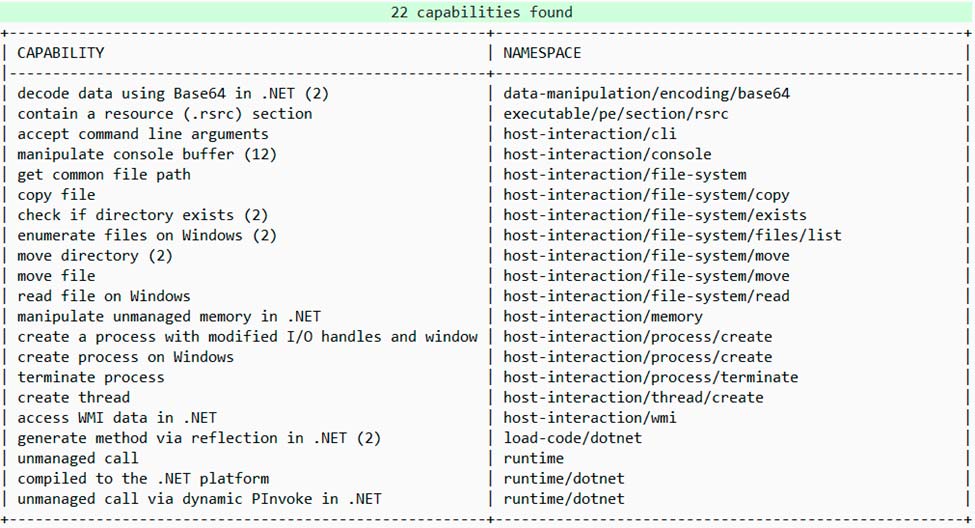

Las funciones del archivo confirman que se trata de una herramienta de control remoto para realizar actividades de “espionaje” en los sistemas comprometidos, en este caso para robar datos de acceso a servicios en línea, principalmente servicios de Banca en línea.

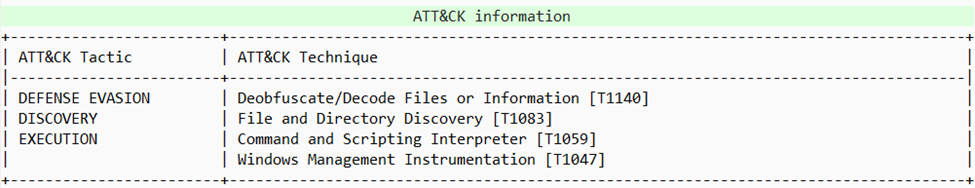

Además, es detectado por motores antivirus como malware de la familia REMCOS:

Kaspersky

Malware config detection

This file contains malware configuration that may be attributed to remcos family.

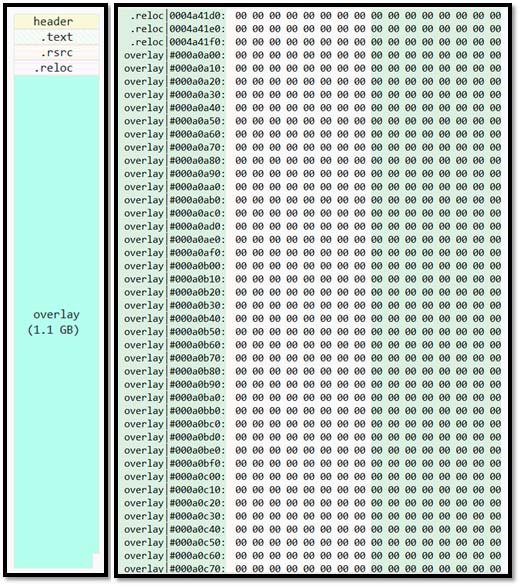

Un análisis de la estructura del archivo confirma nuestra hipótesis, se ha agregado un overlay de 1.1GB conteniendo solamente ceros (00) para conseguir que el archivo tenga un tamaño gigantesco, pero al ser comprimido requiere solo unos cuantos Mega Bytes de espacio:

¿Cómo podemos usar VirusTotal para analizar esta muestra?

Dadas las restricciones de VT, es necesario encontrar una opción para modificar el archivo y subirlo para análisis cuando no contamos con las habilidades suficientes de análisis y manipulación de muestras de malware.

Una opción podría ser descomprimir y volver a comprimir pero sin contraseña. Esto hará que VT analice el archivo comprimido, intente descomprimirlo y nos dé los detalles del malware.

Pero también es posible eliminar el overlay que realmente es una serie de valores 00 hexadecimales al final del archivo. Una vez retiramos todo ese contenido, vamos a tener un nuevo archivo con toda la funcionalidad pero con un tamaño más manejable:

Filename: mal2.bin

MD5: 923ddd28b29c3531fa8e8b3f9afb17b9

Size: 657920 ~ 658 KB

De hecho, al crear este nuevo archivo y consultar por su valor hash en VirusTotal, encontramos que ya ha sido reportado desde principios de enero de 2024 https://www.virustotal.com/gui/file/49465dd73417df19d48d05d7a216b83678cfc1da902ab1441dd0d5160d98da91.

Las mismas plataformas de sandbox en nube podrán ahora darnos más detalle de los servidores de comando y control y el tipo de amenaza:

- Comando y control: Skbfsjbfhsdbfhbdsbfsbifbis [.] con-ip.com

- Identificación de IP pública: hxxp [:] //geoplugin.net/json.gp

Podemos también extraer la configuración del bot y determinar el nombre de la campaña y otros datos adicionales que nos ayudarán a habilitar controles de contención:

{

"botnet_id": "ALDOLAR",

"vtype": 2,

"log_filename": "logs.dat",

"servers": [

"skbfsjbfhsdbfhbdsbfsbifbis.con-ip.com:1993:31"

],

"mutex": "Rmc-XNLDYJ",

"bot_ver": "4.9.3 Pro",

"folder": "remcos"

}

Conclusion

Los atacantes se valen de estrategias básicas para evitar que podamos usar servicios abiertos de análisis o evadir los controles de seguridad básicos. Es importante reconocerlas y plantear métodos de evaluación y contención.

Desafortunadamente en este caso, el origen es un correo phishing enviado desde una cuenta legítima, lo que indica que el email fue comprometido y usado para enviar este tipo de mensajes; es importante habilitar controles de seguridad complementarios para los servicios de correo y mantener una estrategia de “higiene digital” robusta que evite que nuestros recursos sean abusados para distribuir amenazas.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más