Saludos Hackers!

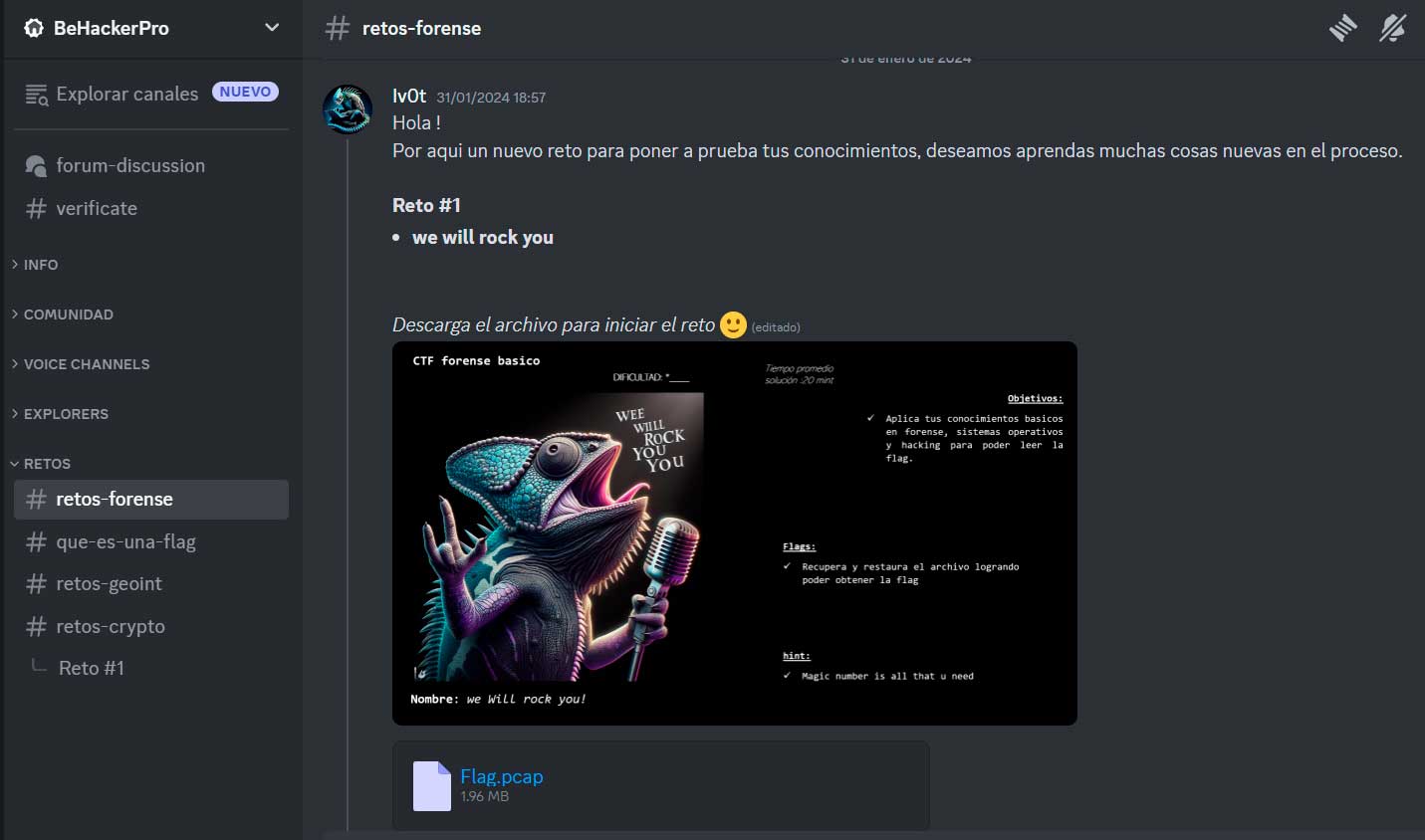

Como bien saben hace unos días inauguramos una nueva categoría de retos gratuitos en nuestro canal de discord, esto con el propósito de ayudar a nuestros estudiantes y comunidad a poner en práctica los conocimientos adquiridos, pero también aprender otros. Hoy queremos compartir con toda la comunidad la solución a nuestro primer reto de la categoría forense.

Este reto era básico y buscaba familiarizar a los participantes con:

- Conocimiento sobre archivos

- Acercarlos un poco más al mundo de los CTF.

Sobre el Reto

Este reto se llama: “we will rock you”

¿En qué consiste el reto?

Se entrega el archivo llamado “Flag.pcap” y se pide recuperar y restaurar el archivo y obtener la flag.

¿cómo se resuelve?

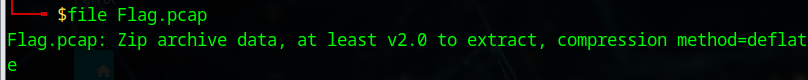

En este tipo de retos el primer paso es entender qué tipo de archivo es, por lo cual usamos el comando file desde nuestra máquina.

Al ejecutar file flag.pcap podemos observar que el archivo, si bien tiene una extensión .pcap, (extensión de paquetes que comúnmente se abren en wireshark) es en realidad un archivo zip.

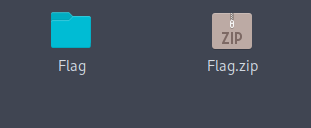

Por lo que re-nombramos el archivo Flag.pcap a Flag.zip y posteriormente descomprimimos:

Ahora, en la carpeta flag tenemos 4 archivos:

- flag1.jpg

- flag2.jpg

- laflagreal.jpg

- trash.dd

En este paso cambiamos nuevamente la extensión del archivo y procedemos a descomprimirlo.

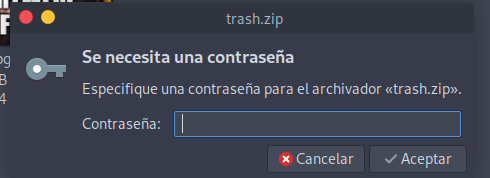

Es importante en este paso recordar un tip en los CTF, y es que muchas veces el nombre o descripción puede contener una pista para resolver el reto. En nuestro caso el reto se llama we will rock you y hay una lista común de contraseñas llamada rockyou.txt https://www.kali.org/tools/wordlists/

En este paso ya sabemos que es muy probable que la contraseña del zip se encuentre si logramos un ataque de contraseña contra el archivo.

Por cierto recuerda que tenemos un video similar de cómo romper la contraseña de un archivo .rar con john the ripper

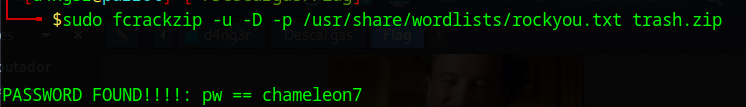

Sin embargo, en esta ocasión y para este reto usamos la herramienta fcrackzip

fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt trash.zip

Esto nos permitió encontrar después de unos segundos la contraseña:

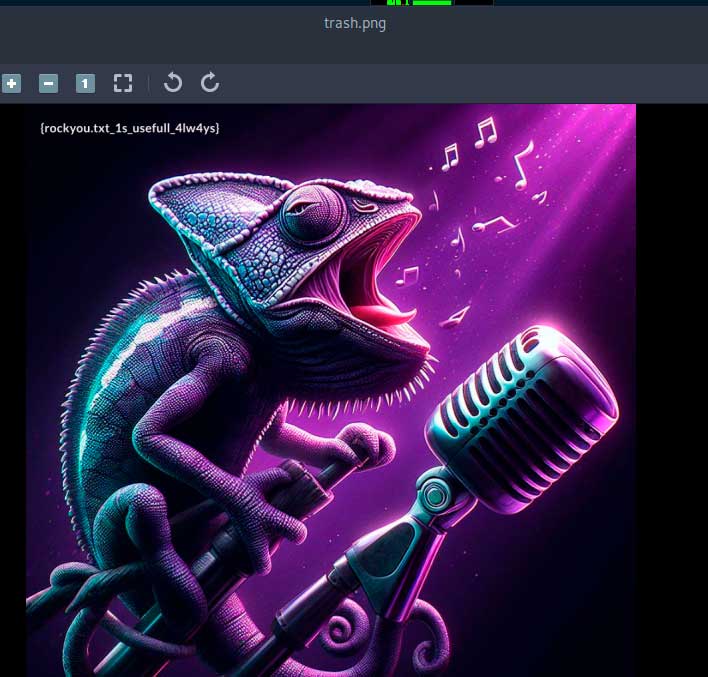

Al usarla para descomprimir, nos permite ver el archivo dentro de trash.zip

Al abrir ése archivo, encontramos una flag {rockyou.txt_1s_usefull_4lw4ys}

Finalmente, con este reto y el desarrollo del mismo en la categoría forense, buscamos dar a conocer que el comando file es una herramienta en sistemas operativos tipo Unix y Linux que se utiliza para determinar el tipo de archivo de un archivo dado.

Esta utilidad es especialmente útil en el ámbito de la informática forense por varias razones:

- Identificación de Archivos:

- El comando

fileanaliza la estructura interna de un archivo para determinar su tipo, lo que permite a los forenses identificar rápidamente qué tipo de archivo están manejando. Esto es esencial para comprender la naturaleza del archivo y cómo puede estar relacionado con un caso forense.

- El comando

- Detección de Archivos Maliciosos:

- En el campo de la seguridad informática y la informática forense, es común encontrarse con archivos maliciosos. El comando

fileayuda a identificar si un archivo es un ejecutable, un documento, un archivo comprimido u otro tipo de archivo. Esta información es crucial para evaluar la posible amenaza que representa el archivo.

- En el campo de la seguridad informática y la informática forense, es común encontrarse con archivos maliciosos. El comando

- Preparación para Análisis Adicional:

- Conocer el tipo de archivo antes de realizar un análisis más profundo permite a los profesionales forenses prepararse adecuadamente para el proceso. Pueden seleccionar las herramientas y técnicas apropiadas según el tipo de archivo, lo que ahorra tiempo y recursos.

- Reconstrucción de Eventos:

- En casos forenses, el conocimiento del tipo de archivo puede ayudar a reconstruir eventos y actividades relacionadas con la manipulación de archivos. Esto puede ser esencial para comprender la secuencia de eventos y determinar la intencionalidad detrás de ciertas acciones.

- Evitar Riesgos:

- Al identificar el tipo de archivo, los profesionales forenses pueden tomar precauciones adicionales al manipular o analizar archivos. Algunos tipos de archivos pueden contener código ejecutable, exploits o contenido malicioso, y conocer el tipo de archivo ayuda a gestionar el riesgo asociado con su análisis.

En resumen, el comando file es una herramienta esencial en el campo de la informática forense porque proporciona información clave sobre el tipo de archivo que se está examinando. Esta información inicial es crucial para realizar un análisis forense efectivo y tomar decisiones informadas sobre cómo proceder con el análisis posterior.

Deseamos te hayas divertido participando en este reto, y si no lo solucionaste en su momento, ahora con este post lo logres!

Si disfrutaste todo lo aprendido en este post, y crees que el campo forense puede ser de tu agrado, te invitamos uses nuestro perfilador y conozcas nuestras rutas de aprendizaje.

Únete a nuestro canal de Discord para encontrar el Perfilador y para participar en estos Retos!

¡Nos vemos!

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más