Durante el último año, hemos detectado incidentes donde los adversarios han accedido a los sistemas, han tomado control de plataformas y servicios, han recolectado información de servicios y controles de seguridad, para posteriormente tomar la decisión de instalar diferentes drivers o controladores que, en la línea de tiempo, demuestran que fueron abusados para producir fallas en los controles de sistema, controles de Endpoints o la configuración de estrategias para crear usuarios locales y generar técnicas de persistencia.

Ante esta tendencia, se ha configurado el proyecto LOLDrivers -Living Off The Land Drivers, el cual se ha creado para registrar el abuso o potencial abuso de drivers para sistemas Windows, consiguiendo que al instalarse en los sistemas objetivo, permitan a un adversario desarrollar diferentes actividades en beneficio de sus objetivos consiguiendo escalar privilegios, desactivar o evadir controles de seguridad o desplegar ataques.

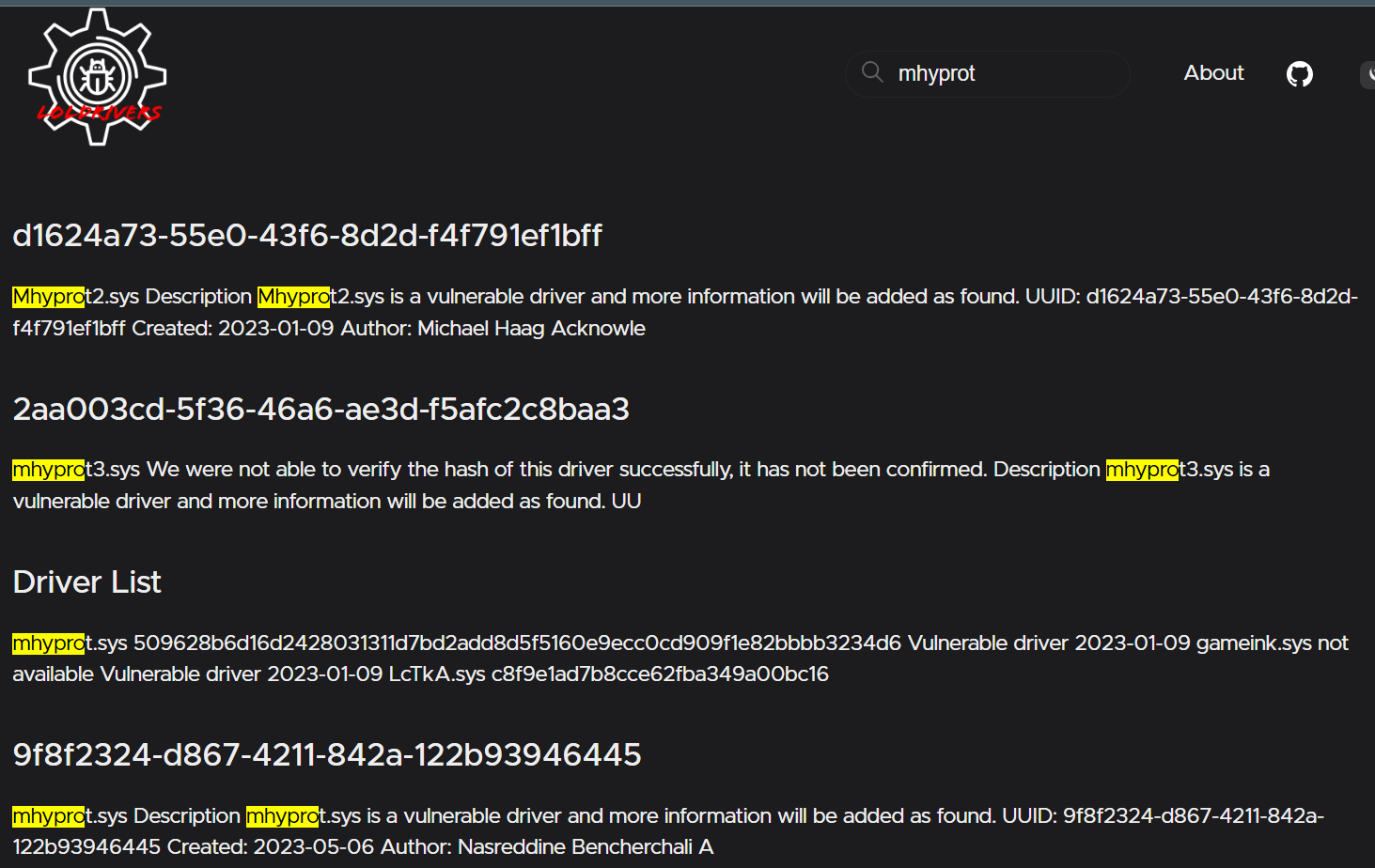

Un interesante driver registrado en este proyecto y abusado por atacantes es mhyprot drive, parte de la protección anti-cheat (anti trampas) del video juego MyHoYo de Genshin Impact.

Se trata de un driver creado para evitar que los jugadores hagan trampas para conseguir mejorar las propiedades de sus avatar, pero que ha demostrado contar con problemas de seguridad que permiten usar el driver en ejecución para escalar privilegios y ejecutar acciones en zonas protegidas de la memoria a nivel de Kernel o de usuario.

Al momento se han publicado herramientas que aprovechan debilidades en 3 versiones distintas del driver para escalar privilegios y evadir/desactivar controles de seguridad principalmente :

- https://github.com/leeza007/evil-mhyprot-cli

- https://github.com/leeza007/evil-mhyprot-cli

- https://github.com/kkent030315/evil-mhyprot-cli

El objetivo primordial del abuso de este Driver ha sido la desactivación del Endpoint para desplegar malware, principalmente Ransomware.

¿Para ser comprometido con estos drivers debo haber sido comprometido antes?

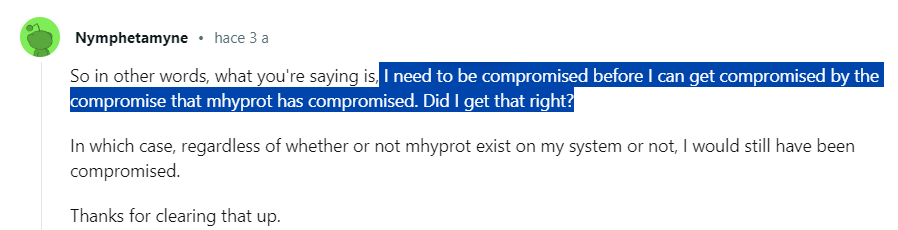

Cuando se hizo pública la información sobre el abuso de este driver de mhyprot, algunas personas resaltaron que para ejecutar este driver en un sistema, ya el atacante debería contar con acceso, es decir, ya debería haberse generado la intrusión, disminuyendo en sus apreciaciones el riesgo asociado, tal es el caso de un foro de Reddit donde se expuso y debatió al respecto :

Aunque es cierto que el atacante ya debe tener acceso al sistema sin importar los privilegios, es importante tener presente que existen múltiples etapas en la “Kill Chain” y que el principal objetivo es entender las tácticas implementadas por los adversarios para aprovechar la actividad generada y proponer controles de detección y alerta, de tal forma que no se trata de una falsa alarma sino de una oportunidad temprana de alertamiento.

En otras palabras, ¿no crees que la instalación de un driver correspondiente a un video juego que aparezca en uno de los servidores críticos, es una actividad sobre la que deberías actuar si es que no consigues evitarla?

¿Cómo sacar provecho a LOLDrivers?

LOLDrivers, además de ser un repositorio con los detalles de driver maliciosos y vulnerables usados por actores de amenaza, también propone estrategias individuales de detección y búsqueda.

Cuenta con reglas de sigma que pueden ser aprovechadas para detectar actividad de dichos drivers en los sistemas, así como un script de Powershell que te permite buscar localmente en sistemas individuales si alguno de los drivers existe .

¿Debería el Endpoint detectarlos?

Cuando nos referimos a driver maliciosos, claramente deberían ser detectados y su ejecución contenida, pero cuando se trata de drivers legítimos, firmados con certificados reales de sus fabricantes, los cuales desafortunadamente tienen vulnerabilidades que pueden ser aprovechadas con intenciones maliciosas, es muy probable que no sean detectados y es necesario pasar a otro nivel de detección.

¿Cuál es el mejor control de protección frente a esta creciente amenaza?

Para evitar que cualquiera de estos drivers o aplicaciones legítimas abusadas lleguen a ser instaladas en un sistema crítico, es importante contar con controles asociados a la contención de aplicaciones, puede ser mediante Control de Aplicaciones o Listas de autorización de aplicaciones de tal forma que solo las aplicaciones autorizadas puedan ser ejecutadas y aquellas que no hacen parte del inventario permitido sean bloqueadas y alertadas inmediatamente.

Otra oportunidad de protección esta asociada al uso de los scripts y controles propuestos por LOLDrivers para validar nuevos sistemas, garantizando que ninguno de estos drivers llegue a ser instalado en sistemas que serán habilitados en producción, una estrategia más para proteger los activos digitales de las organizaciones.

En conclusión, una tendencia creciente a instalar drivers legítimos en sistemas comprometidos ha sido resaltada y es momento de tomar medidas, ¿te has preguntado si en la infraestructura que proteges eres capaz de detectar cuando un nuevo driver o programa legítimo aparece?, ¿sabrías contenerlo y desactivarlo?

Siempre recuerda que en tus sistemas debes saber qué tienes activo y debes garantizar que otras aplicaciones no requeridas o autorizadas no puedan ser instaladas o ejecutadas.

No esperes actividad de malware exclusivamente, todos nos enfrentamos a adversarios que simulan ser administradores reales de la infraestructura.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más