Hoy queremos tratar un tema que desde BeHackerPro, hemos identificado como un tema de gran interés, se trata de OSINT.

En este post explicaremos cómo resolvimos el salón de Tryhackme llamado OhSINT.

El salón llamado OhSINT se compone de 7 flags y para iniciar el juego, lo único que nos dan es una imagen llamada WindowsXP.jpg

Iniciar un reto así es muy atípico, pues no hay más pistas o indicios, sabemos que para una persona que está iniciando en el mundo de CTFs y no tenga experiencia, podría generar un bloqueo automático. Sin embargo hoy lo vamos a resolver aquí.

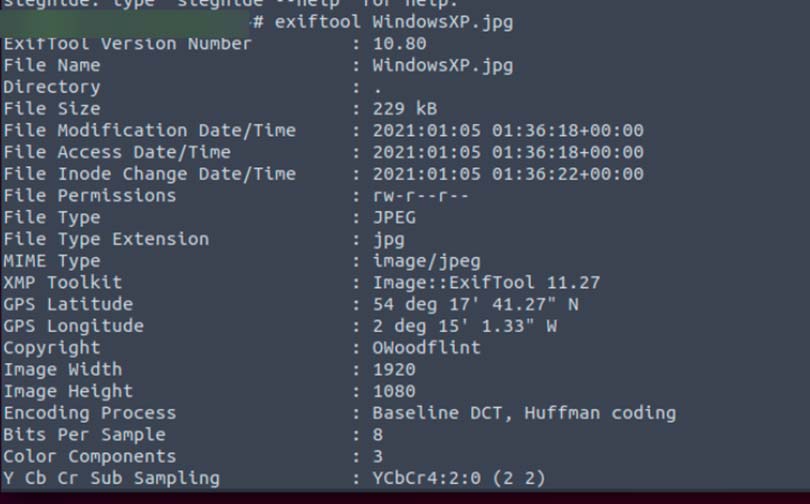

Inicio el reto verificando qué datos puede tener ocultos, para esto uso la herramienta exiftool.

Allí, se puede ver que se tiene un nombre en la sección de Copyright.

Lo primero que hacemos es googlear esto, una de las búsquedas nos arroja un perfil de twitter que se llama OWoodflint (con esto ya tenemos una muy buena coincidencia).

Al verificar este perfil se tiene la primera flag, que es cuál es el avatar:

lo anterior tambien nos sirve para confirmar que vamos en el camino correcto.

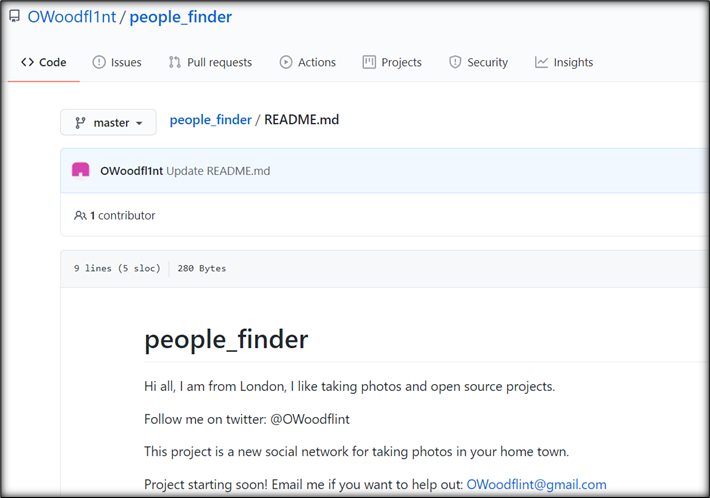

La siguiente flag es “de qué ciudad es esta persona”, nuevamente verificando las búsquedas esta persona tiene un perfil en github, dentro de uno de sus repositorios en el archivo readme.md se logra encontrar un comentario del usuario donde dice que es de Londres.

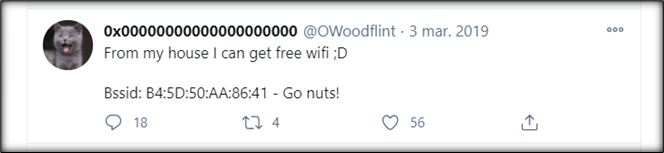

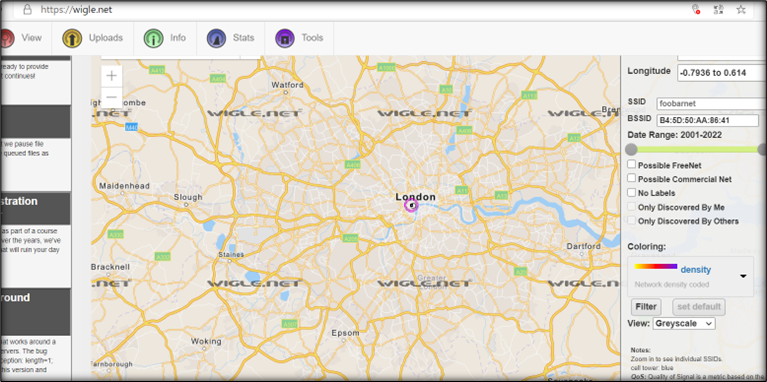

La siguiente pregunta es cuál es el SSID del accesspoint al cual se conectó.

En uno de sus tweets se puede obtener esta información:

Buscando/estudiando sobre cómo obtener información a partir de un BSSID encuentro la página de https://wigle.net/ , una vez allí se puede buscar por BSSID y se puede llegar a conocer el SSID de la red wifi.

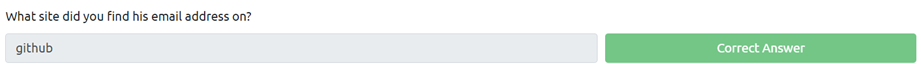

El siguiente reto es identificar cuál es el correo personal, este se encuentra en github: OWoodflint@gmail.com

y así mismo indicar dónde lo vimos.

Posteriormente sigue “¿a dónde se ha ido en holiday?”

Googleando se logra encontrar un blog del usuario y allí un post donde menciona que estuvo en New York.

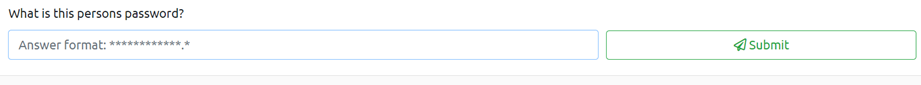

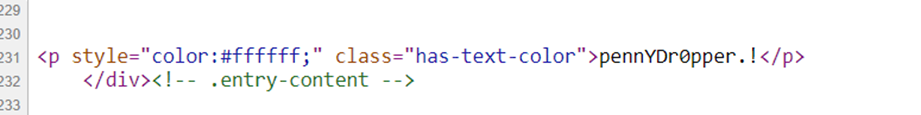

La siguiente pregunta es, ¿cuál es la contraseña de este usuario?, esta pregunta fue un poco complejo responderla, ya que no se observaba en ningún lado, sin embargo, al relacionar el formato de la flag con una parte en el código fuente del blog de WordPress se logra saber que es la contraseña.

Deseamos que hayas aprendido algo nuevo con este solucionario, si bien en un CTF básico, nos permite poner a prueba y combinar diferentes puntos y técnicas que debemos tener en cuenta en una investigación.

¡Nos leemos en el proximo post !

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más