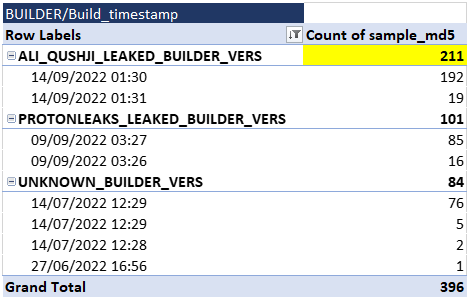

El equipo GERT de Kaspersky, mediante el análisis de múltiples muestras relacionadas con la familia de ransomware Lockbit 3 también conocida como Lockbit Black, ha confirmado que diferentes grupos han “abusado” de la filtración de builders o aplicaciones para configurar y empaquetar nuevas versiones del malware, con el objetivo de hacerse pasar por nuevas bandas encargadas de secuestrar Información sin tener que pagar comisiones al grupo detrás de la familia de Ransomware as a Service RaaS.

Durante la celebración de BSidesCO 2023 tuve la oportunidad de presentar un adelanto de este trabajo, desarrollado junto con Francesco Figurelli, pero en esta ocasión quiero resaltar elementos importantes de la investigación después de la publicación con los detalles de la investigación y resultados.

¿Qué es un Builder en términos de Malware?

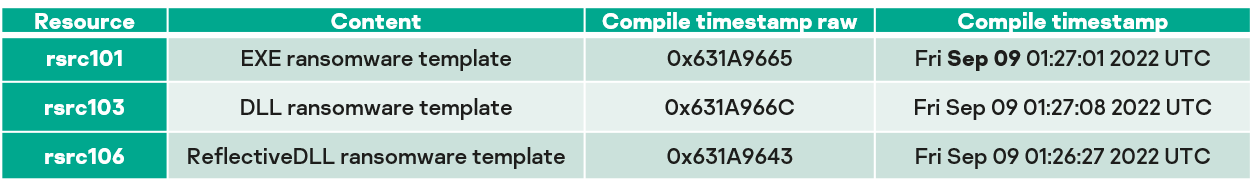

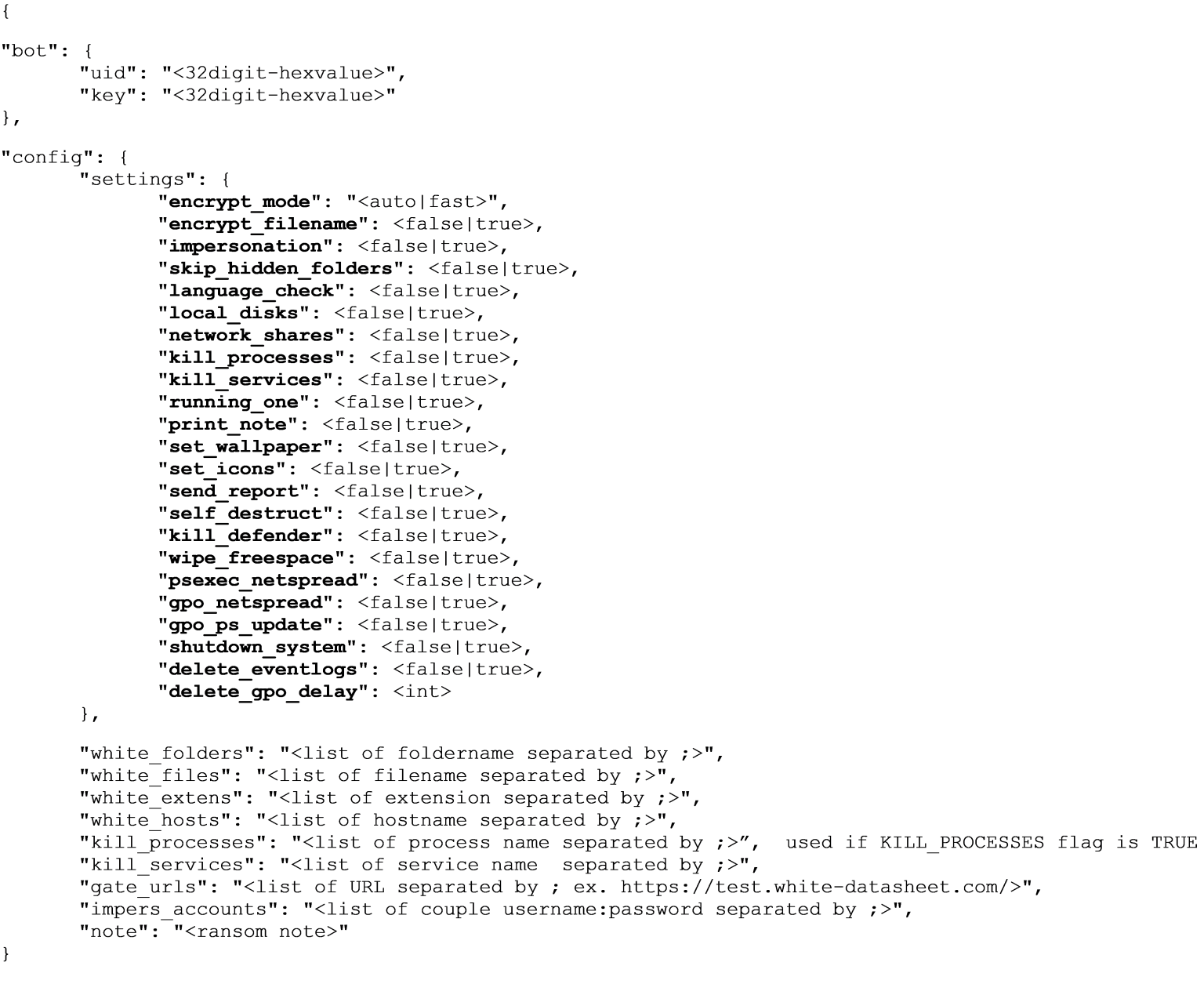

Un Builder se refiere a una aplicación capaz de crear nuevas versiones del Malware sin la necesidad de conocimientos en programación y presentando, generalmente, una interfaz gráfica intuitiva para habilitar o deshabilitar funcionalidades del nuevo payload.

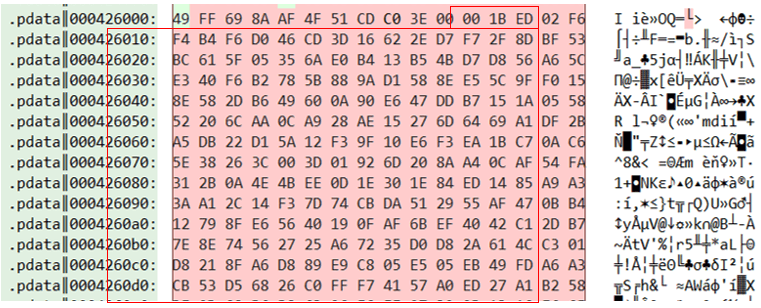

Estos builder permiten incluso usar llaves de descifrado para su ejecución de tal forma que, al invocar la nueva pieza de malware sin contar con la llave, el malware se inhibe y de esta forma hace más complicado su análisis y detección por algunos esquemas de monitoreo.

Resultados generales de la Investigación

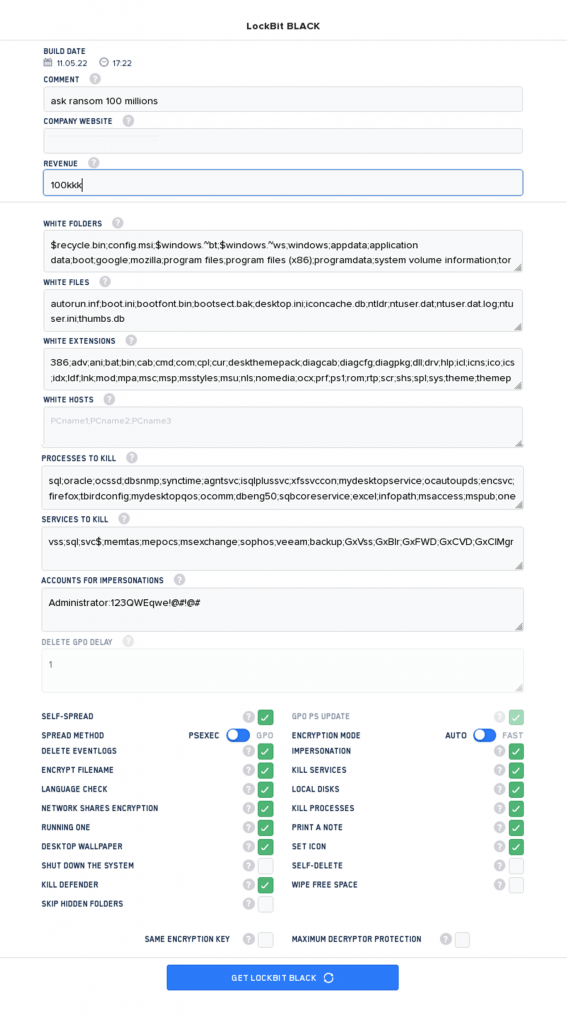

En palabras de los analistas de Kaspersky, el análisis de los payloads compilados del ransomware es más complicado por las diferentes técnicas integradas de protección y la posibilidad de protegerlos con llaves de ejecución.

Pero el builder es una herramienta pensada para ser ejecutada por los integrantes del RaaS y sus afiliados, de tal forma que no cuenta con técnicas de protección y facilita comprender su comportamiento.

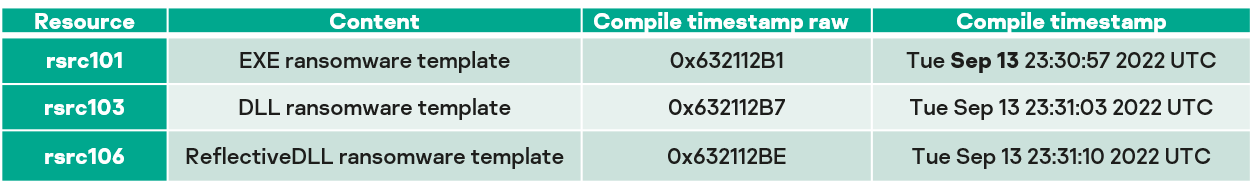

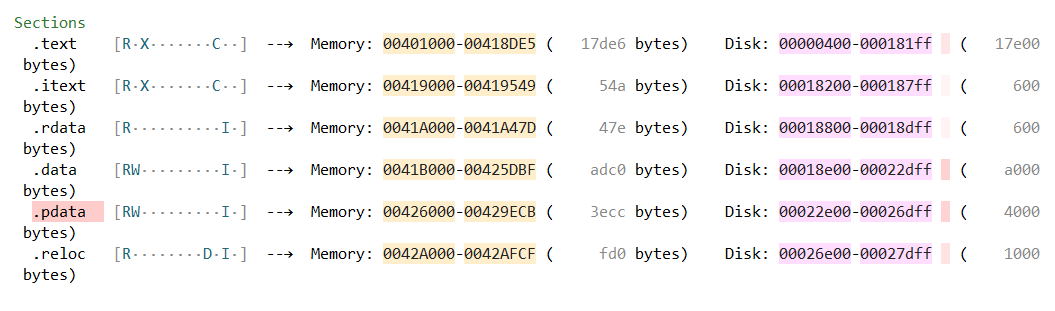

El análisis permitió identificar que junto a los payloads embebidos en los builders expuestos, se identificaron otras muestras con fechas de compilación distintas, esto indica la existencia de otros builders, posiblemente utilizados por los afiliados del grupo ciber criminal.

Además, el procedimiento para extraer la configuración funcionó de igual forma para estos nuevos payloads facilitando el análisis.

Otros detalles del análisis permitieron identificar que:

- Muchos de los parámetros identificados corresponden a la configuración por defecto del builder, solamente algunos cambios menores. Esto indica que las muestras fueron compiladas principalmente para resolver “necesidades urgentes” o que estamos hablando de actores perezosos que no se esforzaron en la configuración de las muestras.

- El tipo objetivo de encriptación más recurrente son los discos locales (Discos C:, D:, E:, etc.), carpeta de red compartidas evitando el cifrado de carpetas ocultas.

- Los siguientes parámetros son habilitados de forma recurrente:

- kill service

- kill process

- kill defender

- delete logs

- self-destruct

- Muchas de las muestras no habilitaban la opción de apagar el sistema después del cifrado.

- EL despliegue en red mediante PSEXEC fue configurado en el 90% de las muestras y el despliegue mediante GPO fue configurado en el 72%.

Dentro del análisis también se identificaron diferentes notas de ransomware que no incluían enlaces a la infraestructura generalmente configurada por el grupo original detrás del malware.

Esto confirma que múltiples grupos decidieron adicionar su propia forma de extorsión y pago de secuestro, aprovechando la capacidad del malware para cifrar archivos, evitando su desencriptación sin contar con las llaves de los atacantes.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más