El 12 de septiembre de 2023, se hizo viral la noticia de un ataque a la compañía proveedora de servicios de tecnología IFX , uno de los principales proveedores de organizaciones de Gobierno e Industria en Colombia, Chile, Argentina, Panamá, entre otros.

El ataque produjo un efecto dominó que hizo que los clientes que soportaba empezaran a caer uno tras otro, dejando los servicios de sus clientes fuera de línea y ampliando el impacto del ataque, aprovechando el ruido mediático.

En Colombia el impacto es muy alto debido a la cantidad de entidades de Gobierno que ahora mismo están fuera de servicio, con aplicaciones inactivas críticas para los ciudadanos.

¿Qué tiene que ver la empresa IFX con los portales y servicios de las entidades GOV.CO?

Imaginemos que nos enfrentamos a criminales que son muy buenos en abrir las cerraduras de comercios y se dedican a entrar a ellos en diferentes momentos y en diferentes lugares para conseguir su objetivo.

Ahora imaginemos que esos mismos delincuentes identifican que un centro comercial (lleno de tiendas) tiene la misma debilidad y que pueden entrar a las instalaciones para, además de eso, aprovechar que la seguridad adentro es más débil y pueden abrir todas las tiendas que quieran en un solo sitio y con un solo “golpe”.

En esta analogía, IFX es el centro comercial. Es un contenedor de servicios, tecnologías y procesos que pone al servicio de empresas, gobiernos y entidades de todo tipo todos sus recursos (por supuesto a un costo), y que internamente gestionan la información y tecnología de todas estas empresas con elementos centralizados como las plataformas de virtualización, controles de seguridad, usuarios de gestión, repositorios de información (en caso de existir) y bases de datos.

El ataque a un proveedor de servicios tecnológicos indica que sus clientes también serán blanco del ataque, a esto se le conoce como “Ataque a la cadena de suministros”.

Aunque la seguridad propia de cada empresa que “sube” sus activos digitales al proveedor sea muy buena, los atacantes siempre buscarán una oportunidad dentro de la organización o con sus aliados (de servicio, comunicaciones, tecnología, etc.).

Si consiguen encontrar debilidades y explotarlas en cualquiera de los componentes que integran los servicios tecnológicos, posteriormente buscarán explotar los vínculos entre esos componentes para llegar a afectar las organizaciones.

¿Quién esta detrás de este ataque?

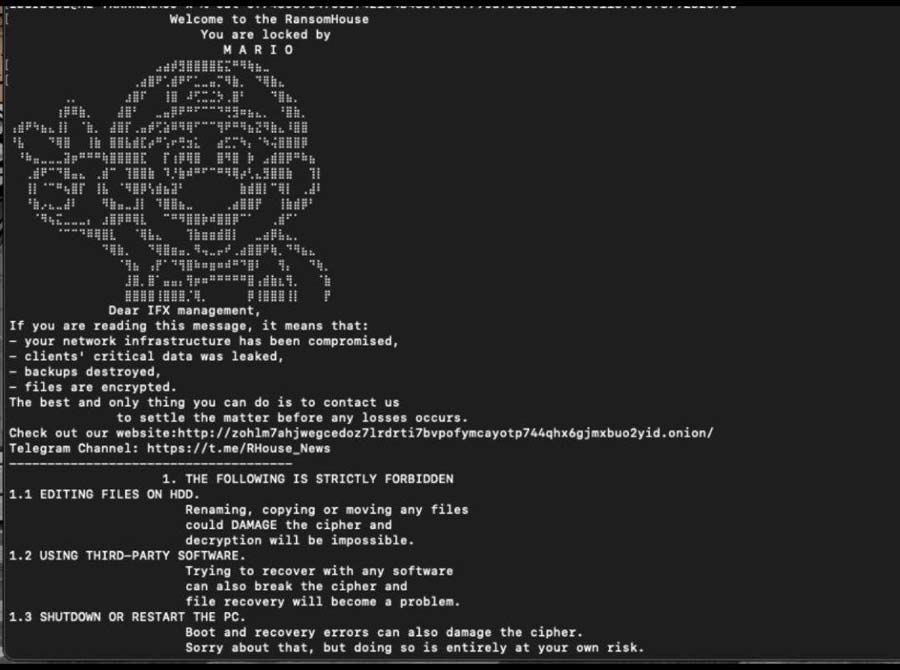

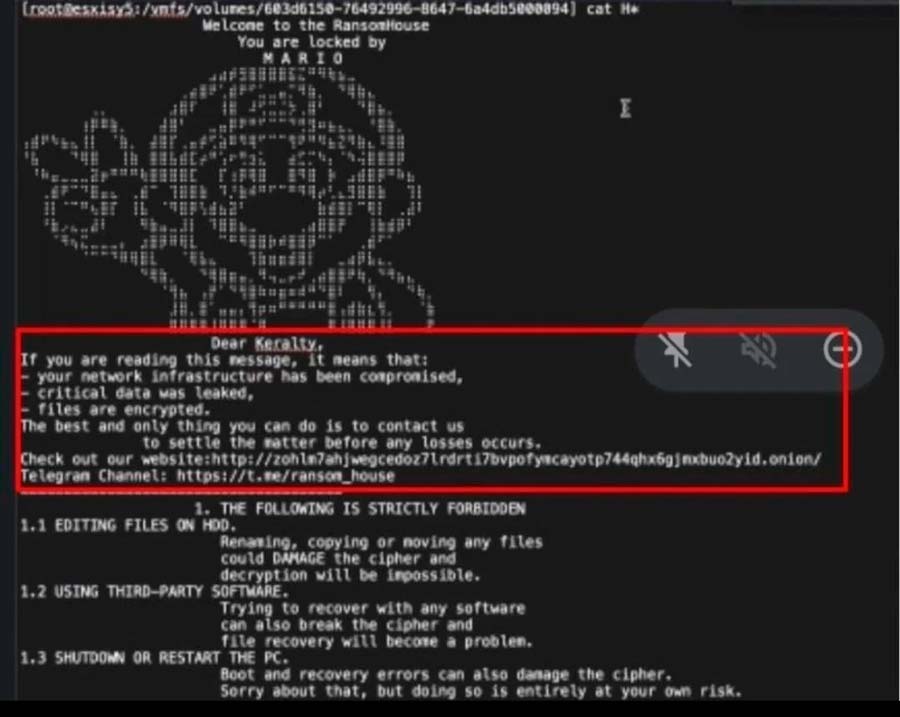

A la fecha de esta publicación, no se ha presentado un reporte oficial de la empresa IFX y no se registran datos de la compañía en los portales de exposición de los principales actores de ransomware, pero una imagen ampliamente difundida podría dar luces del actor detrás de este ataque, RansomHouse.

La imagen indica que han extraído información de la empresa, da recomendaciones para que se comuniquen con los atacantes, pero lo más interesante es que nos recuerda un incidente reciente en el país, perpetrado por el mismo actor a la empresa Keralty.

Si estamos hablando del mismo actor, debemos recordar la experiencia de Keralty y los puntos más relevantes del ataque:

- Servicios fuera de línea por varios meses e información perdida debido al cifrado.

- Una extorsión de 3 millones de dólares por el secuestro de la Información y el borrado de los datos extraídos.

- Exposición de datos extraídos en los meses posteriores, demostrando que sí consiguieron robar datos.

Estos tres elementos deberían encender las alarmas y requerir la debida investigación del incidente, para conocer todos los elementos asociados a la intrusión, compromiso, despliegue y ataque.

Pero, por otro lado, si la imagen difundida es real, y basados en el contenido de la imagen del incidente previo, puede tratarse de un texto capturado en el Hypervisor de VMWare; esto indicaría que los atacantes consiguieron acceder un sistema crítico de la virtualización, donde se almacenan los discos virtuales de cada máquina virtual activa en la plataforma.

¿Cómo protegerse?

La oleada de ataques que se resaltan en los medios durante la tercera semana de septiembre , debería ser un aliciente para empezar a proponer estrategias de protección y aseguramiento más robustas.

Hace algunos meses publicamos algunos controles relacionados al actor Play Ransomware, pero no es el único recurso, muchas organizaciones comparten constantemente las técnicas usadas por los adversarios y proponen controles que deberíamos integrar:

- https://latam.kaspersky.com/resource-center/threats/how-to-prevent-ransomware

- https://www.trendmicro.com/es_mx/what-is/ransomware/how-to-prevent.html

Esperamos que la inteligencia de amenazas que IFX pueda brindar respecto al incidente, ayude a proveedores y organizaciones en general a cubrir sus debilidades, asegurar sus infraestructuras y garantizar el cumplimiento de las políticas de seguridad.

Fuerza equipo IFX, esto es algo que puede pasar a cualquier organización y el reto esta en aprender y salir victoriosos.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más