En este post queremos compartirles los aprendizajes que obtuvimos de respuesta a incidentes con una simulación de ransomware. Be Hacker Pro fue invitado a el último FIRST Regional Symposium Latin America & Caribbean desarrollado en Fortaleza, Brasil, el pasado 4 y 5 de Octubre, en el marco de LACNIC 40, para participar en el día dedicado a entrenamientos de los asistentes del evento, los cuáles en su mayoría son personas involucradas en tareas de Respuesta a Incidentes.

El escenario

En este espacio tuvimos la oportunidad de presentar dos diferentes talleres: el primero relacionado a seguridad en contenedores y el segundo fue una simulación de ransomware dentro de una ambiente productivo. Esta última experiencia es la que queremos compartir en este post.

Fue un ejercicio de 4 horas, donde dividimos a los asistentes al espacio en equipos de trabajo, intentando tener equipos de máximo 3 personas por equipo.

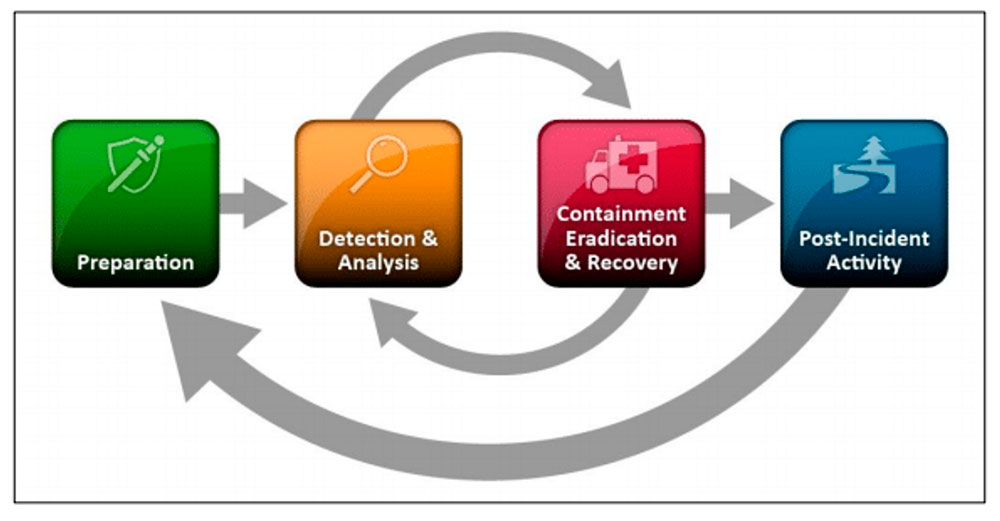

A cada uno de los equipos le entregamos un servidor con una configuración específica, las credenciales de acceso y buscando ser lo más puristas en este espacio, siguiendo el ciclo de respuesta a incidentes definido por NIST, le dimos a los equipos un espacio para la preparación del equipo teniendo en cuenta que se iban a enfrentar a una amenaza de ransomware en algún momento del ejercicio.

Esta simulación está disponible para nuestros clientes corporativos.

Etapa de preparación

En esta etapa de preparación esperábamos que los equipos de Respuesta a Incidentes definidos para el ejercicio plantearan el rol de cada uno de sus integrantes en el equipo y definieran capacidades de detección frente al escenario definido, cabe resaltar que en este punto no era posible realizar cambios en la configuración de la máquina originalmente entregada.

En el tiempo definido para esta primera etapa del ejercicio, buscamos que los equipos conocieran las capacidades de cada uno de sus integrantes, que buscaran alianzas, formas de comunicación con los otros equipos y usaran la herramienta que les entregamos para, de alguna manera, documentar las acciones realizadas y de manera colaborativa pudieran compartir sus hallazgos y tareas realizadas con los otros equipos participantes.

Mientras los equipos estaban en este espacio de preparación y después de varias preguntas, interacciones con los equipos y un preludio adecuado para el ejercicio, procedimos a infectar las máquinas con una muestra de ransomware, la cuál cifraba y borraba todos los archivos de la carpeta donde se encontraba la página web que debía ser protegida en el ejercicio planteado por los equipos de respuesta a incidentes.

Aprendizajes

En el momento en que el incidente se materializó fueron evidentes diferentes falencias que son bastante comunes en los equipos de Respuesta a Incidentes y que queremos compartir con ustedes en este post:

-

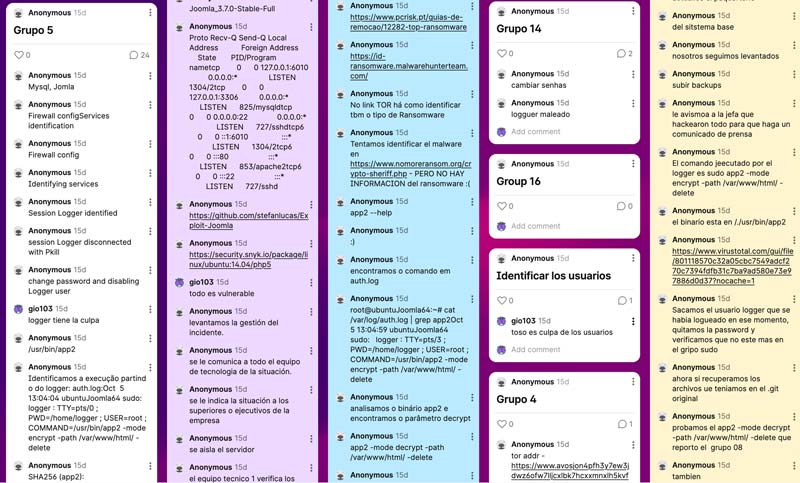

Los equipos se enfocaron en tareas técnicas, levantamiento de configuraciones del servidor, elementos sospechosos que podrían permitir un compromiso, pero no se realizo una repartición de tareas entre los integrantes del equipo, por lo tanto cuando el incidente se materializó, algunos equipos repetían tareas.

-

No fueron definidos procesos de comunicación (como ya lo comentamos en el capitulo del podcast de BHP) en los equipos de respuesta a incidentes; en primera instancia no existía una comunicación clara entre los mismos miembros del equipo, adicionalmente no existían procedimientos de comunicación a todos los interesados del incidente, tampoco existía un proceso de comunicación entre los diferentes equipos de respuesta a incidentes.

-

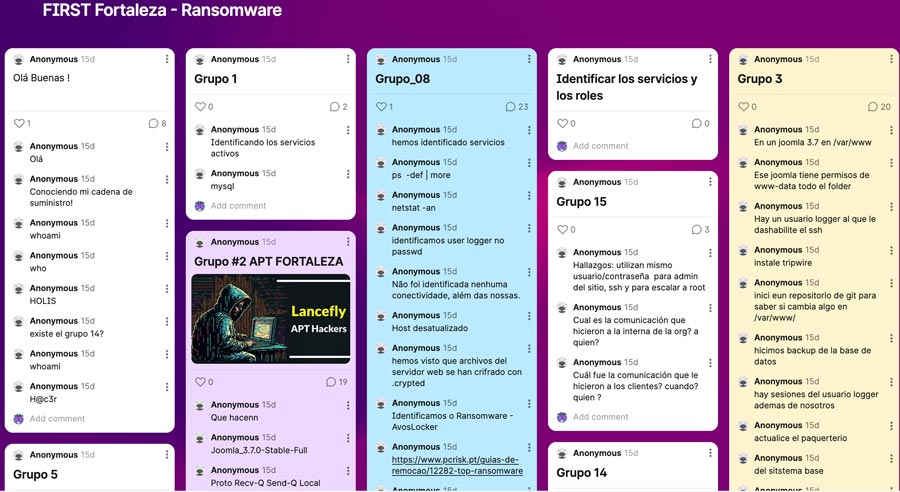

Se evidenció cero trabajo colaborativo entre los equipos asistentes al ejercicio, aunque se encontraba disponible el portal que compartimos a continuación en la imagen para documentar de manera colaborativa los procesos, el trabajo de apoyo entre los equipos fue nulo.

Es interesante identificar este comportamiento en un espacio de FIRST, una organización que busca justamente ser ese punto centralizador para desarrollar esa colaboración entre los grupos de incidentes. Sin embargo, más allá del espacio de la organización, es muy común que los equipos de Respuesta a Incidente trabajen de manera aislada, buscando resolver sus problemáticas internas, disminuyendo muchas veces la difusión de las mismas.

-

En algún punto del manejo del incidente, algún equipo hizo la solicitud de IOCs relacionados a la amenaza, sin embargo, ningún equipo tenía dicha información; adicionalmente muchas veces al no tener una fuente confiable para la recolección de dichos datos terminan careciendo de valor en medio del incidente presentado.

-

En algún punto fueron cargados a un repositorio público muestras de los archivos cifrados, dicha acción es realizada en búsqueda de información de inteligencia de amenazas colectiva para poder resolver el incidente, pero dependiendo del tipo de información compartida, puede generar un nuevo riesgo aumentando el impacto del incidente.

-

Para este ejercicio el binario usado para generar la rutina de cifrado fue dejado por el atacante en el servidor afectado, algunos equipos trabajaron con dicho binario y pudieron realizar una rutina de descifrado de la información.

Sin embargo sin tener una máquina de trabajo dedicada al análisis de malware, la evaluación de una muestra maliciosa puede generar un impacto adicional en el escenario de ataque, igualmente trabajar con la muestra sobre el servidor afectado puede permitir que un agente de amenaza genere acciones maliciosas adicionales en el equipo ya comprometido.

Conclusión

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más