Durante las ultimas semanas, hemos conocido algunos detalles de los ataques dirigidos a las compañías Keralty y EPM.

De acuerdo a información difundida por diferentes medios, se trata de dos diferentes grupos de actores de ransomware, que generalmente actúan ejecutando una intrusión, descubrimiento (sistemas, servicios internos, aplicaciones, información sensible o crítica y llegando a múltiples segmentos de red), exfiltración o robo de información y finalmente despliegue de la herramienta de encripción o ransomware.

Dentro de los actores identificados e informados por las entidades afectadas, se encuentra BlackCat o ALPVH, un grupo que ha estado dirigiendo sus actividades a América Latina ([1] Ecuador, [2] Estados Unidos y México , etc.).

Este grupo es reconocido por la criptografía aplicada, la cual no permite atacar el algoritmo utilizado actualmente y será necesario contar con las llaves de los atacantes en caso de querer recuperar la información secuestrada (siempre recuerda que negociar y pagar la extorsión no es la mejor alternativa, mejor actúa de forma proactiva y garantiza que haces un apropiado manejo de las técnicas de BackUp – Online, Offline, Onsite, Offsite).

Por otro lado, los análisis de los incidentes relacionados al actor, confirman el uso de técnicas conocidas y registradas en las matrices de MITRE (https://securelist.lat/modern-ransomware-groups-ttps/96820/), haciendo uso de malware y software legitimo para acceder a las organizaciones y tomar control del mayor número de sistemas a su alcance.

Además, gracias al lenguaje RUST implementado para crear esta familia de malware, es posible configurar archivos de encripción para múltiples sistemas operativos y generar un mayor impacto a las organizaciones afectadas.

Dentro de su arsenal, incluyen una herramienta identificada como ExMatter, la cual ha sido desarrollada para extraer información usando mecanismos de división de grandes volúmenes de datos en piezas más pequeñas, que tratan de simular tráfico de navegación y pueden evadir los controles de monitoreo.

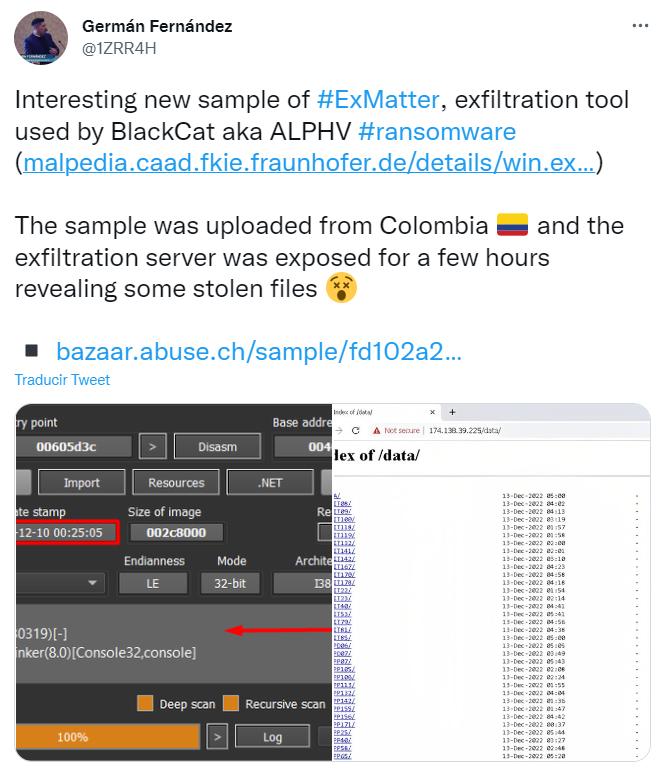

El investigador Germán Fernandez encontró una muestra de esta herramienta que aún estaba extrayendo información, la cual que fue cargada en recursos abierto de análisis de malware.

Gracias a su análisis y a la exposición de la muestra, el investigador pudo confirmar que estaba dirigida a EPM y confirmar la calidad de la información extraída:

Hace algunos días platicando con profesionales del equipo Green (Equipo Forense y de Investigaciones digitales e IR) llegamos a la conclusión que no detectar esta actividad quiere decir que el monitoreo no esta ajustado correctamente o que los controles de navegación y acceso no están habilitados, haciendo más difícil encontrar “la aguja en el pajar”, especialmente cuando posterior a la intrusión se reportan Gigabytes o Terabytes de datos exfiltrados.

Recomendaciones de Seguridad y Mitigaciones

Desde Abril de 2022, el FBI junto con el IC3 publicaron una serie de indicadores y recomendaciones de seguridad para hacer frente al actor de amenaza.

Quienes han consumido este reporte (BlackCat/ALPHV Ransomware Indicators of Compromise) con la debida diligencia, han podido determinar que el éxito de la identificación está en el monitoreo de la actividad sospecha (no dirigir los esfuerzos de detección exclusivamente a actividad maliciosa ya que será el último paso dentro de una cadena de eventos) y al control de aplicaciones legítimas:

“No permitir la ejecución o instalación de aplicaciones que no son requeridos ni autorizados dentro de las organizaciones y actuar cuando alguno de ellos aparezca y sea alertado”.

- Review domain controllers, servers, workstations, and active directories for new or unrecognized user accounts.

- Regularly back up data, air gap, and password protect backup copies offline. Ensure copies of critical data are not accessible for modification or deletion from the system where the data resides.

- Review Task Scheduler for unrecognized scheduled tasks. Additionally, manually review operating system defined or recognized scheduled tasks for unrecognized “actions” (for example: review the steps each scheduled task is expected to perform).

- Review antivirus logs for indications they were unexpectedly turned off.

- Implement network segmentation.

- Require administrator credentials to install software.

- Implement a recovery plan to maintain and retain multiple copies of sensitive or proprietary data and servers in a physically separate, segmented, secure location (e.g., hard drive, storage device, the cloud).

- Install updates/patch operating systems, software, and firmware as soon as updates/patches are released.

- Use multifactor authentication where possible.

- Regularly change passwords to network systems and accounts, and avoid reusing passwords for different accounts.

- Implement the shortest acceptable timeframe for password changes.

- Disable unused remote access/Remote Desktop Protocol (RDP) ports and monitor remote access/RDP logs.

- Audit user accounts with administrative privileges and configure access controls with least privilege in mind.

- Install and regularly update antivirus and anti-malware software on all hosts.

- Only use secure networks and avoid using public Wi-Fi networks. Consider installing and using a virtual private network (VPN).

- Consider adding an email banner to emails received from outside your organization.

- Disable hyperlinks in received emails.

El impacto en ambos incidentes ha afectado usuarios en todo el país, no solamente a las organizaciones blanco de los ataques, lo que puede indicar que el impacto es bastante importante por los servicios proveídos por estas organizaciones.

Además, debemos estar atentos pues gracias a estos incidentes y otros presentados durante el año 2022 en el país y la región, estos y otros nuevos actores dirigirán su mirada a la región.

Es momento de actuar y estar preparados, la seguridad no es responsabilidad exclusiva de un producto, sino un concepto estratégico donde todos somos participes.

¿Qué opinas sobre este tema? Déjanos tu comentarios en la cajita de abajo

¡Gracias por leer!

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más

Pingback: ¿Qué es ESXiArgs y por qué ha sido relevante en la última semana? - BeHackerPro - Profesionales en Ciberseguridad