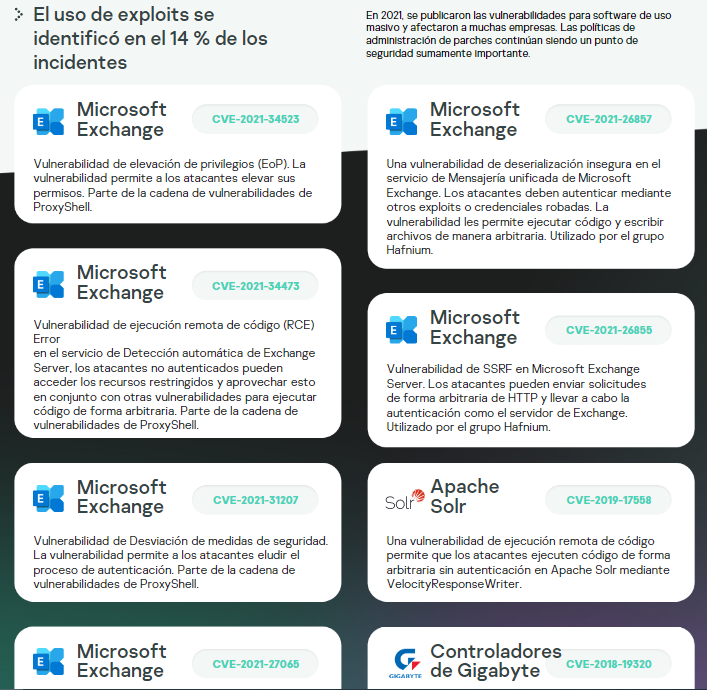

En 2021 y 2022 se conoció como actores APT (Amenazas avanzadas persistentes por sus siglas en Ingles), grupos de ransomware y algunos grupos latinoamericanos usaron vulnerabilidades conjuntas de Microsoft Exchange on Premise para comprometer sistemas expuestos, tomar control de los sistemas y posteriormente acceder a las infraestructuras con diferentes objetivos.

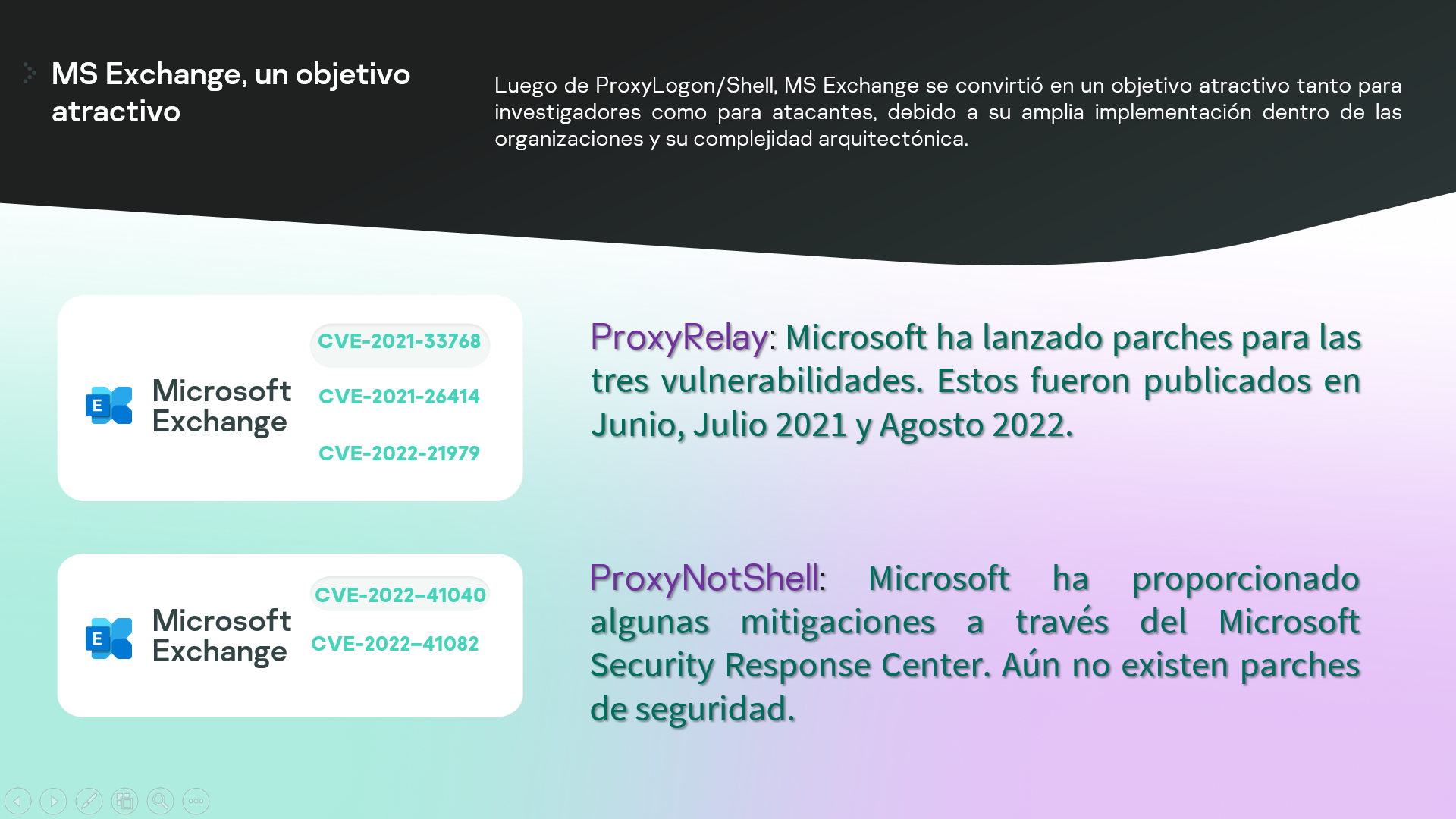

Para agosto de 2022, un nuevo grupo de vulnerabilidades fueron expuestos y nombrados como ProxyNotShell.

dos vulnerabilidades que abusadas en conjunto permiten a un atacante tomar control del sistema Exchange, y gracias a la integración generalizada de estos sistemas con el Directorio Activo, periten a un atacante llegar a tomar control del Directorio.

Microsoft tomó más de un mes para publicar los parches de seguridad, pero a diferentes actores de amenaza les ha dado tiempo para construir un kit de explotación de la vulnerabilidad, con un impacto similar al de ProxyShell y Proxylogon .

De acuerdo a los investigadores de CrowdStrike, grupos detrás de la familia de Ransomware Play, han desarrollado una rutina para explotar la vulnerabilidad, tomar control del sistema, desarrollar actividades de reconocimiento y ampliar su impacto.

Además, han indicado que hacen uso de herramientas legítimas como Putty/Plink y Anydesk, recordando que debemos estar atentos a toda la actividad en el sistema y a la instalación de aplicaciones sospechosas, no solamente maliciosas (Recomendamos dar una mirada a nuestra ultima publicación sobre BlackCat.

Como en las explotaciones anteriores relacionadas a ProxyShel y ProxyLogon, el objetivo de los atacantes es generar peticiones al frontEnd de Exchange, OWA, haciendo que el BackEnd se dirija a URLs que deberían estar fuera del alcance del usuario, pero desafortunadamente no es así gracias a la explotación de la vulnerabilidad, permitiendo al usuario/atacante llegar al servicio remote Powershell, consiguiendo ejecutar comando en el sistema.

Mitigación o ¿cómo protegernos?

Esta vulnerabilidad afecta solamente a sistemas MS Exchange instalados on premise o dentro de las organizaciones, no afecta a servicios en nube.

Aunque en su momento Microsoft publicó algunas recomendaciones de mitigación, se ha demostrado que pueden ser evadidas, por lo que la mejor opción, ahora mismo, es la actualización completa del servicio y la validación de las actualizaciones.

De igual forma, mantener el monitoreo de actividad sospechosa en servidores expuestos, el control de aplicaciones y el monitoreo de usuarios son factores críticos para detectar cualquier actividad desarrollada por un actor de amenaza.

Finalmente, gracias al universo tecnológico que compone a Microsoft Exchange y las decisiones de algunas organizaciones respecto a implementar servicios on premise para garantizar la confidencialidad y seguridad de su información, estas vulnerabilidades van a seguir apareciendo y dando oportunidad a múltiples adversarios.

Junto con Leandro Cuozzo, presentamos algunas debilidades adicionales de Exchange expuestas en 2021 y 2022, y las recomendaciones de gestión de actualizaciones y monitoreo para garantizar la seguridad de los servicios expuestos a internet y la detección temprana de actividad sospechosa.

No des oportunidad a los adversarios, ellos solamente necesitan un punto débil para actuar.

Microsoft Exchange sigue siendo uno de los principales vectores de acceso a infraestructuras, como lo han reportado diferentes compañías de ciberseguridad (Reporte Kaspersky-The nature of cyber incidents_source ES-MX), es momento de actuar y no seguir esperando.

Déjanos tus comentarios en la cajita de abajo y síguenos en todas nuestras redes para enterarte de más contenido sobre Ciberseguridad.

¡Gracias por leernos!

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más

Pingback: ¿Qué es ESXiArgs y por qué ha sido relevante en la última semana?