Durante las investigación y casos de respuesta a incidentes podemos encontrarnos con eventos donde los medios de almacenamiento son extremadamente grandes y su recolección completa se hace ineficiente, es allí donde el triage toma valor y llega a “salvar el día”.

El Triage se refiere a la recolección específica de elementos del sistema que en conjunto deben tener un tamaño en promedio menor a 1 GB e incluso muchas veces no sobrepasa los 400 Mb.

Adelantando este proceso podemos ahorrarnos horas en el procedimiento de recolección traslado y análisis y empezar a dar resultados mucho más rápido enfocándonos solamente en los elementos forenses que nos ayudarán a responder las preguntas:

- ¿Qué?

- ¿Cómo?

- ¿Cuándo?

- ¿Dónde?

- ¿Por qué?

Pero no siempre es fácil el procedimiento de recolección, por eso es necesario contar con, al menos, Plan A, Plan B y Plan C.

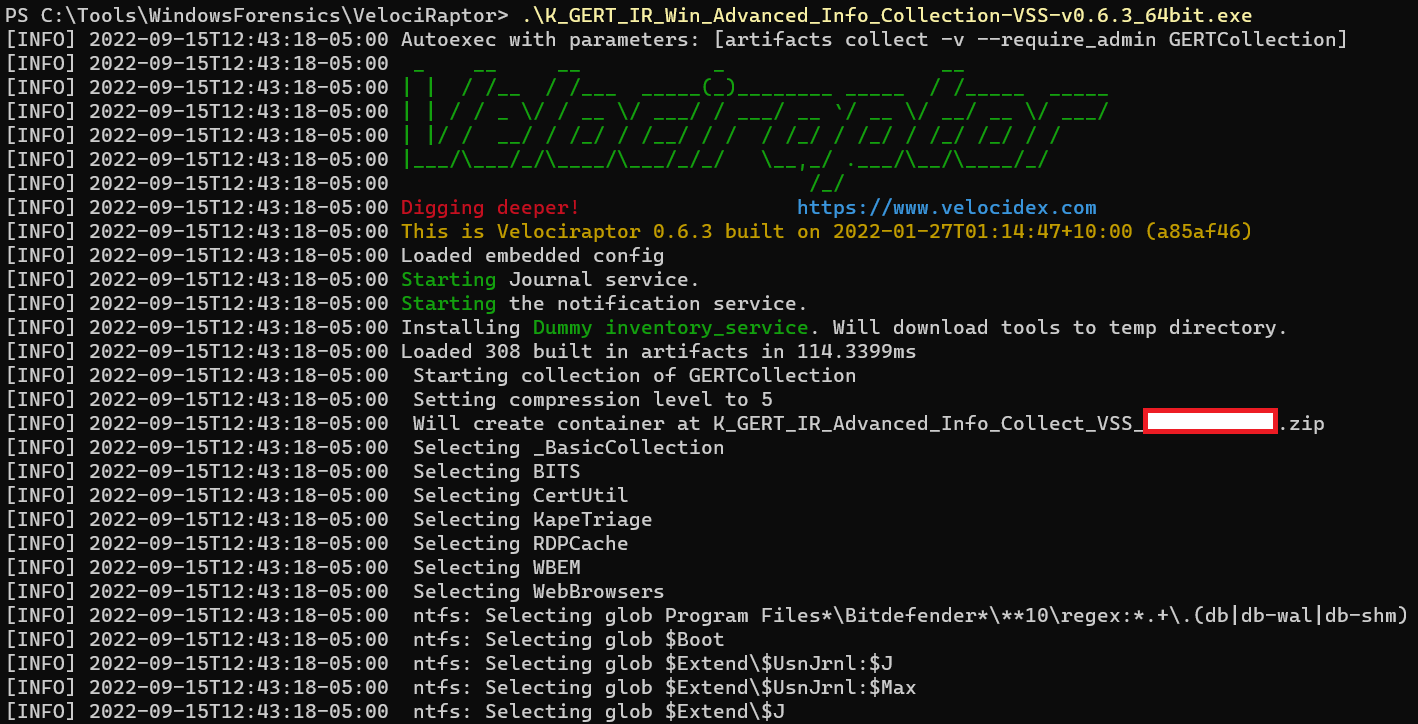

Plan A: Velociraptor

El plan A debe ser el más rápido y sencillo de implementar. Tal vez un par de clics en el sistema y una recopilación automatizada de las evidencias generando un contenedor o archivo comprimido. Si atendemos a la anterior definición, debemos contar con una herramientas que sepa lo que necesita, llegue a esa información, la comprima y la deje lista para enviar al analista; la menor cantidad de información, pero la más importante (siempre será necesario entender el incidente para definir la importancia de los artefactos a recolectar).

La mejor herramienta con la que contamos los analistas e investigadores es Velociraptor (https://docs.velociraptor.app/), una solución en modo agente que puede hacer la recolección y enviar a un sistema centralizado. Pero si lo que requerimos es una recolección sin contar con un sistema centralizado, es posible crear un recolector autoejecutable que se encargue de todo, con los mínimos requerimientos.

GERT, el equipo global de respuesta a emergencias de Kaspersky cuenta con un set de opciones muy ágiles y para multiples plataformas que automatizan esa recolección para empezar a trabajar tan rápido como sea posible. Diferentes compilaciones de acuerdo al requerimiento, sistema operativo, versión del sistema, etc., la principal intensión es siempre esatr preparado.

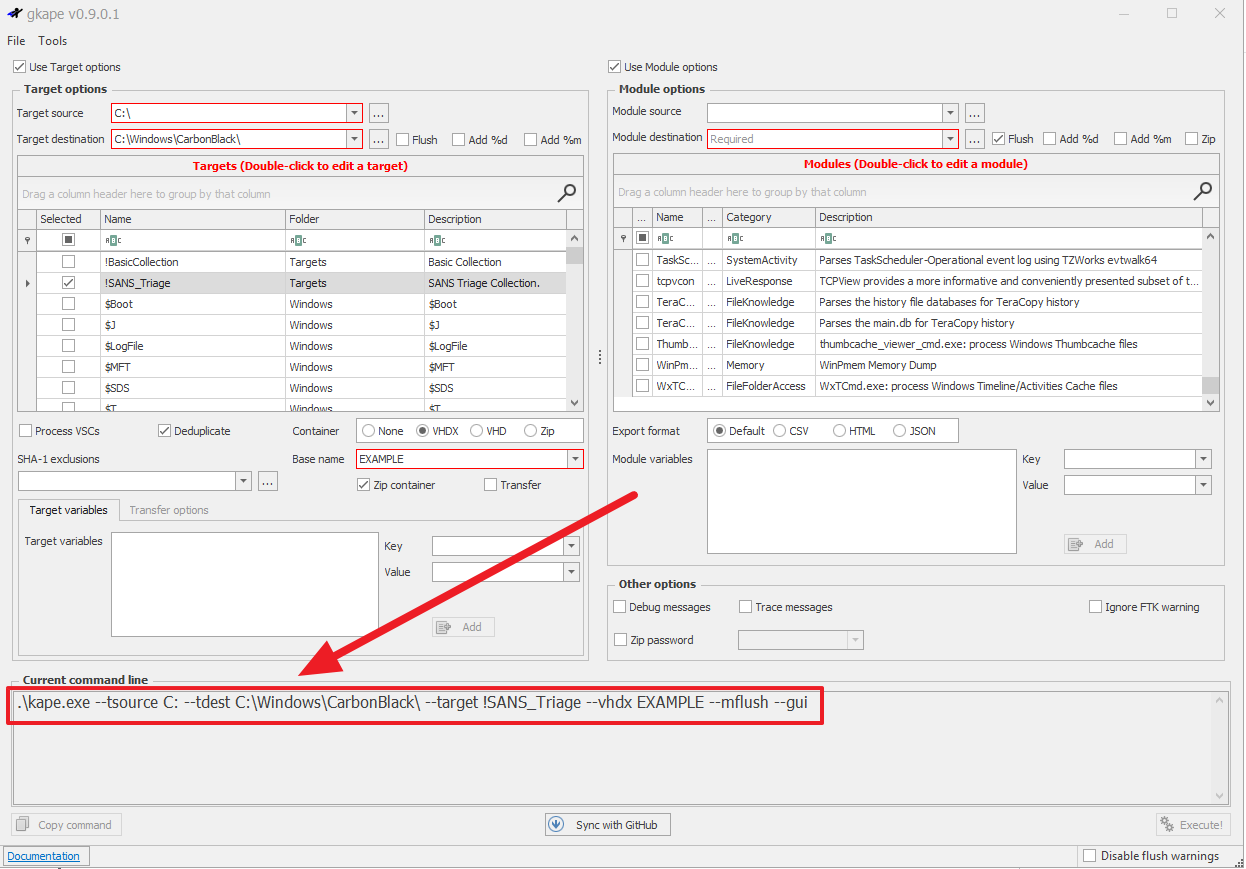

Plan B: KAPE

KAPE (https://www.kroll.com/en/insights/publications/cyber/kroll-artifact-parser-extractor-kape) es otra excelente herramienta, enfocada en sistemas Microsoft pero con un amplio alcance, manejo forense de la evidencia recolectada y con la capacidad de agregar plugins que inmediatamente después de la recolección empezarán a parsear los metadatos para que los analistas gasten el menor tiempo en parseo y dediquen su tiempo a la investigación y análisis.

KAPE nos ayudará a recolectar elementos fundamentales para investigar y nos permite ampliar los artefactos siempre que sepamos qué estamos buscando (nunca será recomendable recolectarlos todos ya que perderemos el tiempo que buscamos ganar en el proceso).

Podemos pedir a KAPE que nos genere un contenedor o que los copie a una ruta específica manteniendo la estructura de rutas del sistema en análisis.

Puede que este procedimiento tome un poco más de tiempo y tenga requerimientos adicionales, pero puede ser un muy buen Plan B.

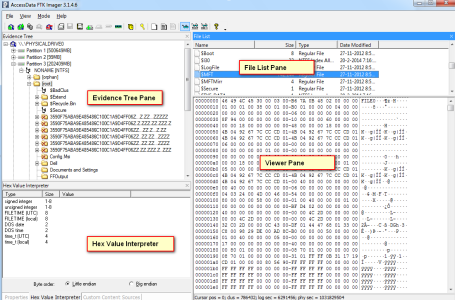

Plan C: Uno a uno, pero apoyado en herramientas forenses

Existen muchas aplicaciones adicionales de recolección, solo comparto algunas de mis favoritas, pero cada cual podrá definir su estrategia. Sin importar las herramientas usadas, siempre será importante plantear el escenario donde hay restricciones de ejecución de algunas de ellas y será necesario ejecutar un procedimiento para ir buscando cada uno de los artefactos necesarios para la investigación y recolectarlos de forma manual.

Para esos casos, no es posible solamente abrir el explorador de archivos y copiar uno a uno los artefactos, será necesario contar con una herramienta forense de exploración y es allí donde es importante contar con una versión instalable o autoejecutable de FTK Imager (https://eforensicsmag.com/wp-content/uploads/2014/04/m1-455×300.png).

FTK Imager ayuda a explorar archivos ocultos del sistema de archivos y a tomar copias de estos y otros archivos protegidos garantizando que su contenido sea correcto y usable.

El hecho de copiar un archivo del sistema mediante el explorador de windows puede terminar en la creación de archivos sin contenido, que por supuesto no ayudará en la investigación.

El uso de una herramientas forense siempre será necesario a menos que seamos muy buenos en técnicas de recolección mediante recursos como Powershell, pero hablamos de situaciones en las que es el usuario final generalmente quien recolectará la evidencia para iniciar la investigación.

En conclusión, es importante contar con un plan de trabajo y diferentes procedimientos de recolección. Si la única estrategia es recolectar los discos duros mediante copias forenses bit a bit y nos enfrentamos a situaciones de cientos de Gigabytes o Terabytes, será difícil contar con medios de almacenamiento, tiempo de transferencia, almacenamiento e nube y sistemas de análisis y por supuesto será muy costoso en términos técnicos y de esfuerzo.

El uso del triage ayudará principalmente a validar que otros artefactos son necesarios y, en la mayoría de los casos, no permitirá empezar a recolectar Indicadores de Compromiso para monitorear y responder rápidamente.

Déjanos tus comentarios y recuerda ¡compartir! Esta información puede ser útil para alguien de tu red.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más