Durante la última semana se han publicado múltiples reportes, alertando sobre la explotación masiva de una o varias vulnerabilidades en los servicios VMWare ESXI ( ESXiArgs ) con el objetivo de desplegar ransomware y cifrar sistemas viltuales a nivel global ([1] [2] ).

Miles de sistemas ya han sido comprometidos y el ataque continua, buscando sistemas vulnerables expuestos en Internet y accediéndolos para encriptar sistemas virtuales completos.

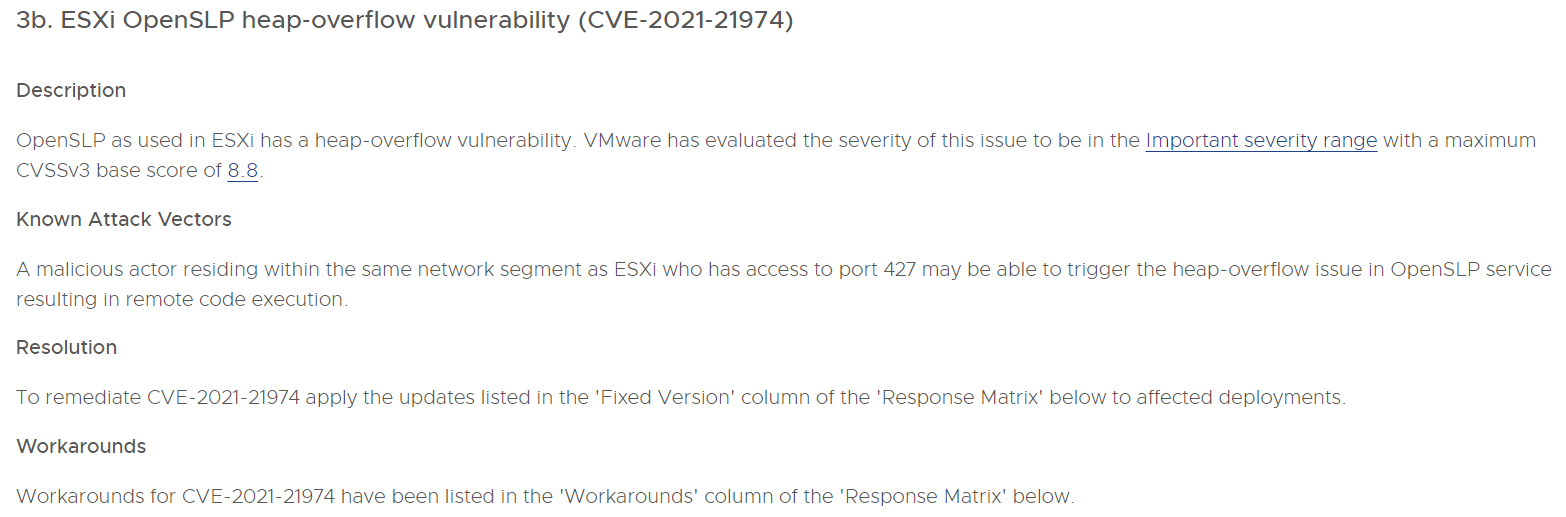

Se trata de una cadena de eventos que inician con la explotación de la CVE-2021-21974 para tomar control del sistema ESXi y posteriormente desplegar el ransomware identificado como ESXiArgs.

Pero una vulnerabilidad que además cuenta con parches de seguridad desde febrero de 2021 (un año atrás), con nivel de criticidad “Importante” y un score de 8.8.

El vector de ataque detalla lo siguiente: *“Un actor malintencionado que resida en el mismo segmento de red que ESXi (*O que encuentre muchos servicios ESXi expuestos en Internet 😉 ) y que tenga acceso al puerto 427 puede ser capaz de desencadenar el problema de desbordamiento de heap en el servicio OpenSLP, lo que resulta en la ejecución remota de código.”

De acuerdo a la documentación de la vulnerabilidad y lo publicado por el CERT-FR, los ataques se han dirigido a sistemas ESXi cuyo hypervisor se encuentre en las versiones 6.x previos a 6.7.

Por supuesto la recomendación de seguridad principal en este momento es actualizar los sistemas expuestos (Y los no expuestos) a Internet, y en caso de no poder administrar la actualización de forma oportuna, boquear el acceso al servicio SLP en los sistemas ESXi hypervisor.

No todo son malas noticas

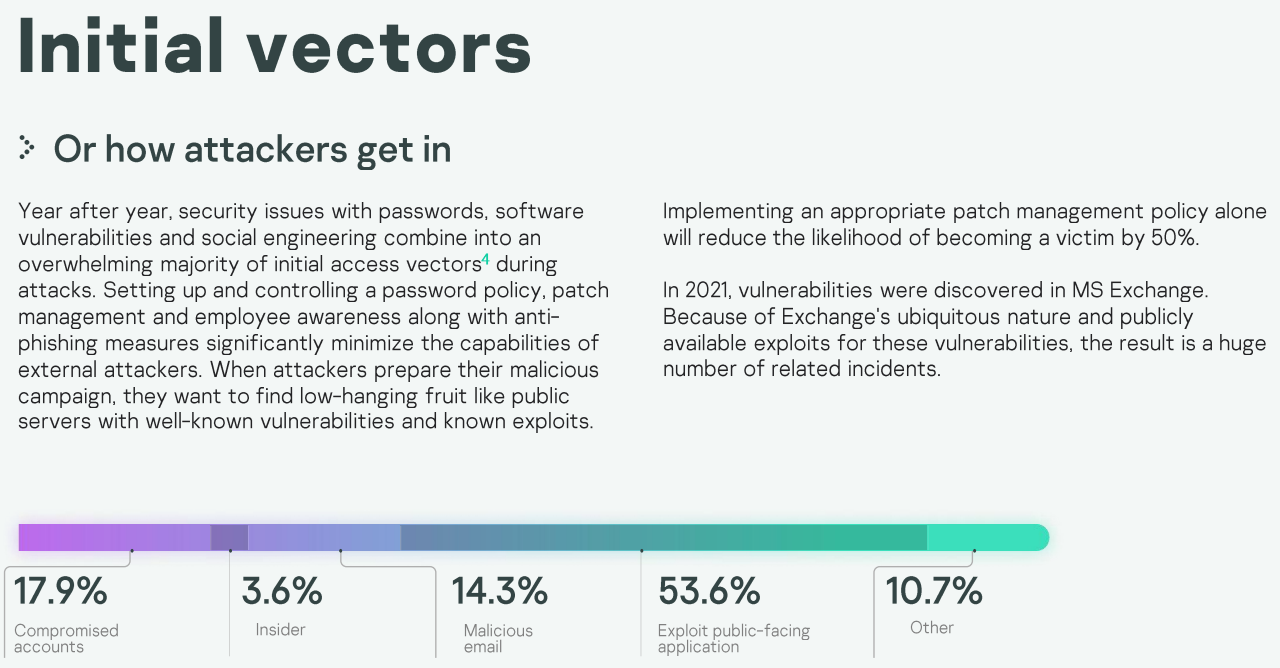

Teniendo en cuenta que hablamos de un parche de seguridad que lleva cerca de un año publicado y que debió ser implementado par evitar esta situación, y que es un factor recurrente en los ataques de Ransomware que hemos publicado en Behackerpro, podemos contar que no todo son malas noticias.

En febrero 07 2023, los investigadores Enes Sonmez y Ahmet Aykac de YoreGroup publicaron un procedimiento que ha permitido a muchas organizaciones recuperar sus datos y que ha sido confirmado por la Agencia de Ciber seguridad y Seguridad de Infraestructuras (CISA), creando un script para la restauración de sistemas virtuales , con el nombre de ESXiArgs-Recover.

Este script valida si uno de los principales componentes de los sistemas virtuales, el disco principal, no ha sido encriptado totalmente, ya que el ransomware esta configurado para encriptar solamente el primer Mb de datos en archivos mayores a 128 Mb.

Esto permite restaura el disco y extraer los datos críticos, junto con la restauración de los archivos de configuración del sistema virtual y restaurar posteriormente el sistema completo.

Gestión de parches y actualizaciones al rescate

No es nuestro primer post donde reportamos el uso de servicios vulnerables expuestos en Internet para acceder a infraestructuras y encriptar archivos:

- BlackCat Ransomware

- Vulnerabilidad ProxyNotShell

- Protección contra amenazas Ransomware, y no será el último.

Es momento de prestar atención a la gestión de activos y el manejo apropiado y a tiempo de los parches y actualizaciones de seguridad.

En 2021, Kaspersky reporto que el 57% de los incidentes investigados, presentaron como vector inicial de ataque la explotación de vulnerabilidades en servicios expuestos.

Las estadísticas para 2022 no son nada halagadoras, y este 2023 inicia con un ataque masivo que ya tiene a miles de compañías buscando estrategias de descifrado, restauración y erradicación.

No permitas que suceda en tu empresa y actúa de forma oportuna.

Déjanos tus comentarios y recuerda ¡compartir! Esta información puede ser útil para alguien de tu red.

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más