Anatomía según python.dissect

Dentro de las actividades que más toman tiempo en las investigaciones digital forenses se encuentra la recolección y análisis de artefactos, algunas veces porque no es posible usar técnicas automatizadas de recolección de evidencia debido al daño o mal funcionamiento de los sistemas a analizar, o, porque los responsables no tienen el tiempo ni el conocimiento para ejecutar herramientas de extracción.

En estos casos, los responsables prefieren extraer sistemas virtuales completos y entregarlos para análisis, haciendo mas difícil la transferencia de la información, especialmente cuando hablamos de sistemas con Gb o Tb de información.

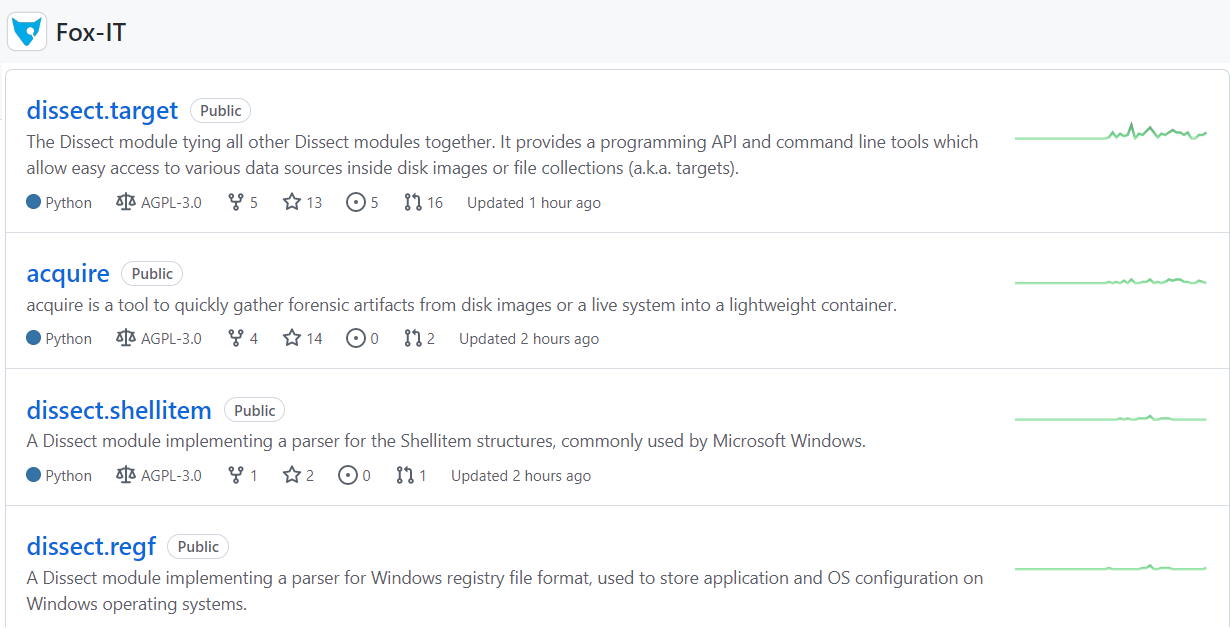

Recientemente me enteré de un framework para análisis forense desarrollado por Fox-It y conocido como dissect.

Dissect contempla una serie de librerías capaces de extraer información de diferentes contenedores virtuales y físicos, simplemente identificando el formato del sistema de archivos contenido.

Su instalación es muy sencilla y esta descrita en la documentación, además cuenta con contenedores en docker para facilitar su ejecución sin requerir instalación ni desplegar entornos virtuales basados en Python.

Una vez configurado su uso es muy sencillo, simplemente es necesario crear los scripts correspondientes en Python o hacer uso de los comandos habilitados para identificación y recolección.

Los autores compartieron un sencillo video con las funcionalidades básicas:

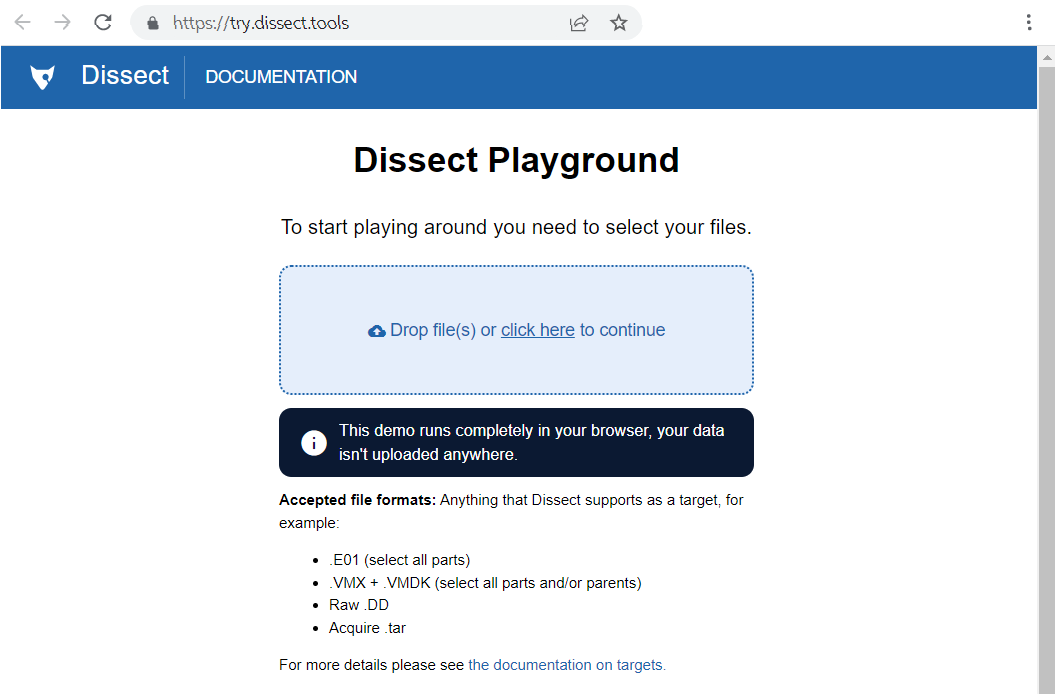

Cuenta además con un servicio online donde puedes analizar (sin transferir tus archivos) imágenes de sistemas virtuales y habilita un entorno donde podrás trabajar directamente comandos de validación y extracción de datos.

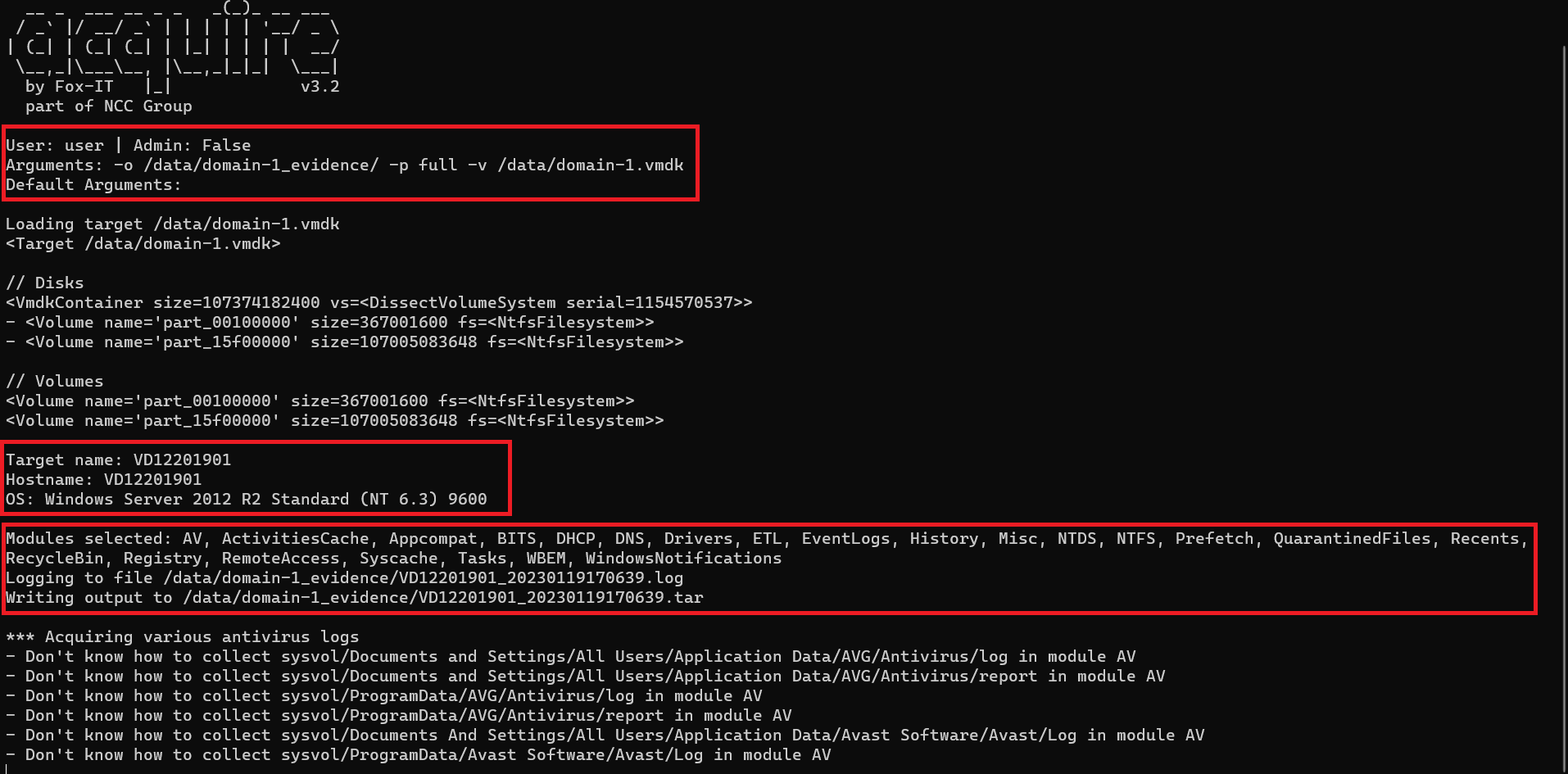

Uno de los comandos más interesantes es “acquire”, el cual simplemente indicando el perfil de recolección y el target, creará un paquete zip con los artefactos necesarios para investigación, disminuyendo una transferencia de varias Gb a unas cuantas Mb y facilitando el triage y el análisis.

Al ejecutar el comando , además de detallar los Metadatos del sistema como Hostname y OS, recolecta una serie de elementos descritos en el perfil “full” para este ejemplo, pero existen otro perfiles que pueden ser verificados mediante el comando acquire -h.

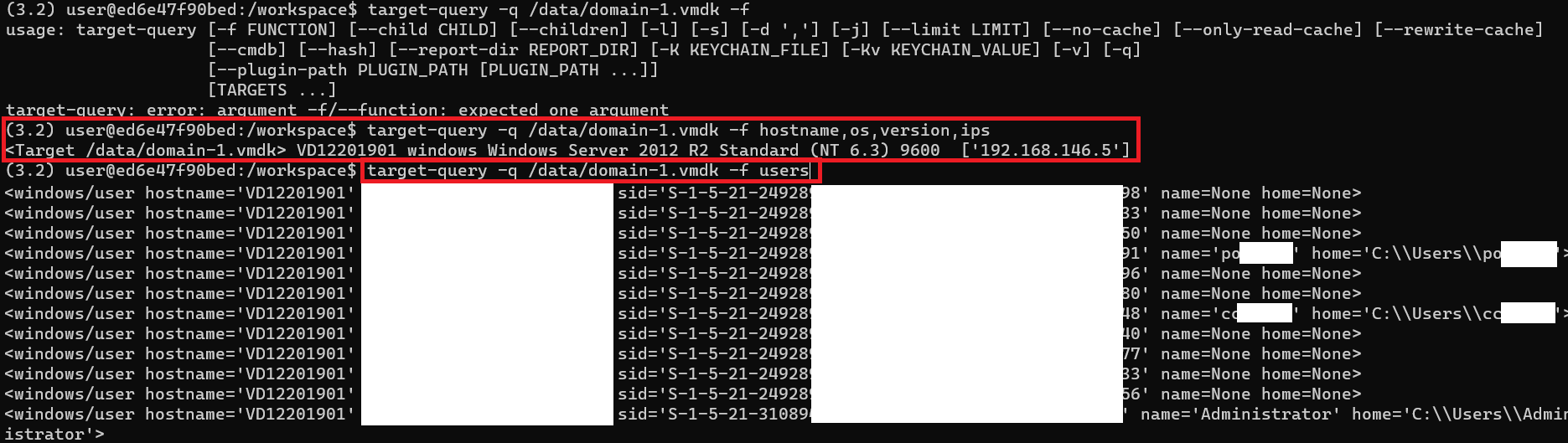

Si lo que queremos es simplemente tener datos rápidos extraídos del disco virtual, podemos usar la aplicación target-query y solicitar mediante el parámetro -f la función requerida:

las posibilidades son inmensas, dissect cuenta con módulos no solamente para extraer los archivos originales desde el contenedor, sino para parsearlos y convertirlos en información más fácil de manejar.

Qué esperas para darle una chequeada e incluirlo en tu Kit de análisis digital forense?

Ya diste una mirada a nuestro exploratorio de Forense Digital ?

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más