Cuando hablamos de Respuesta a Incidentes, algunas de las compañías afectadas / vulneradas / atacadas esperan una solución mágica: un aplicativo que elimine al atacante y deje todo como funcionaba antes; Lamento decirlo, pero, así no funciona las cosas.

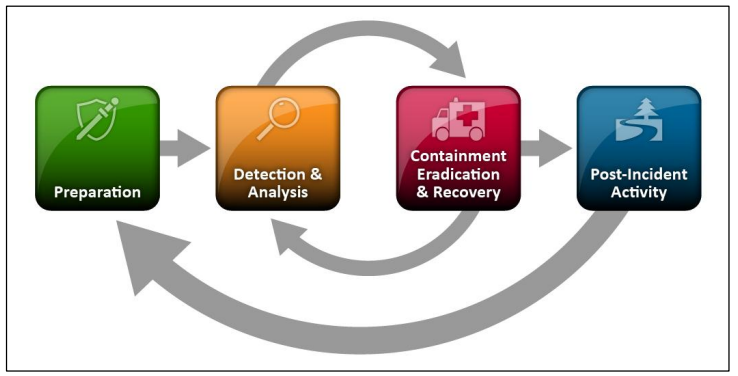

La respuesta a incidentes es un proceso, requiere investigación, análisis, validación, monitoreo, evaluación y ajustes además de mucho aprendizaje.

No debe ser ejecutado a la ligera y, aunque existan elementos más importantes en el negocio, debe ejecutarse sin saltar ninguna de las etapas recomendadas por la autoridades y comunidad forense.

Si hablamos de incidentes de Ransomware, la principal intensión será la de descifrar archivos sin pagar por el rescate, y es importante aclarar que esto puede ser posible en algunas circunstancias.

Pero descifrar archivos es parte de la etapa Recuperación, ¿qué sucede entonces si dejamos de lado la Identificación, Contención y Erradicación? ¿Cómo puede afectar a una organización restaurar sus sistemas y servicios e inmediatamente ejecutar un decryptor, si el atacante aún puede retomar acceso a su infraestructura?

También es común ver organizaciones que al sufrir un incidente simplemente adquieren controles de seguridad adicionales, los habilitan pero no se toman el trabajo de investigar y principalmente de determinar la causa raíz del evento que afectó la seguridad de la compañía.

La puerta puede seguir abierta y un adversario con acceso suficiente será capaz de pasar sobre cualquier control de seguridad si la estrategia de seguridad se establece dando la responsabilidad de protección exclusivamente a aplicativos de punto final, que no se integra a componentes fundamentales como el monitoreo, la visibilidad y factores importantes como la telemetría e, detección y respuesta o la inteligencia de amenazas.

¿Por dónde empezamos entonces? Primero por entender el concepto y sus requerimientos. Fuentes como NIST e ISO son importantes y muy valiosas, pero no basta solo con descargar el PDF y guardarlo en la carpeta “RespuestaIncidentes” del servidor principal, hay que entender cada etapa, interiorizarla y empezar a preparar un equipo con habilidades técnicas y otras más de gestión, que lleven adelante todo el proceso y ayuden a la organización a responder todas las preguntas así como reactivar su operación ajustando los elementos correspondientes.

No es necesario saber hacerlo todo pero siempre es importante hacerlo de forma ordenada, contar con el apoyo de terceros cuando sea necesario, estableciendo mis capacidades y alcance, de tal forma que entendamos cuándo será necesario levantar la mano y pedir ayuda.

Recuerda “Un incidente es algo que va a suceder”, si adoptas esta filosofía entenderás que lo mejor que puedes hacer es prepararte y no confiar 100% en los pocos o muchos controles que has habilitado.

Además ten siempre presente que:

“Aprender de un incidente siempre será provechoso para quien desarrolla las etapas de IR; pero si por el contrario lo vives y solo piensas en recuperarte sin investigar, el principal ganador siempre será el adversario”

Quieres Aprender de Ciberseguridad? ¡Empieza explorando!

Regístrate hoy a nuestros cursos exploratorios para que descubras cuál es tu perfil Hacker

Suscríbete hoy a nuestros cursos Exploratorios

¡Descubre cuál es tu perfil Hacker!

¡Quiero Registrarme Gratis!Introducción a la Seguridad en AI – Parte 2

Después de entender los principales ataques, técnicas, tácticas y procedimientos...

Leer másIntroducción a la Seguridad en AI

Cuando hablamos de Seguridad en AI (Artificial Intelligence o Inteligencia...

Leer más5 pilares para Hackers o Profesionales en Ciberseguridad desde una perspectiva técnica

Después de la master class que realizamos en Be Hacker...

Leer más